AWS IoT Greengrass Version 1 est entré dans la phase de durée de vie prolongée le 30 juin 2023. Pour plus d'informations, consultez la politique de AWS IoT Greengrass V1 maintenance. Après cette date, AWS IoT Greengrass V1 ne publiera pas de mises à jour fournissant des fonctionnalités, des améliorations, des corrections de bogues ou des correctifs de sécurité. Les appareils qui fonctionnent AWS IoT Greengrass V1 sous tension ne seront pas perturbés et continueront à fonctionner et à se connecter au cloud. Nous vous recommandons vivement de migrer vers AWS IoT Greengrass Version 2, qui ajoute de nouvelles fonctionnalités importantes et prend en charge des plateformes supplémentaires.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Qu'est-ce que c'est AWS IoT Greengrass ?

AWS IoT Greengrass est un logiciel qui étend les fonctionnalités du cloud aux appareils locaux. Il permet aux appareils de collecter et d'analyser les données plus près de la source des informations, de réagir de manière autonome aux événements locaux et de communiquer en toute sécurité sur les réseaux locaux. Les appareils locaux peuvent également communiquer en toute sécurité avec AWS IoT Core et exporter des données IoT vers le AWS Cloud. AWS IoT Greengrass les développeurs peuvent utiliser AWS Lambda des fonctions et des connecteurs prédéfinis pour créer des applications sans serveur déployées sur des appareils pour une exécution locale.

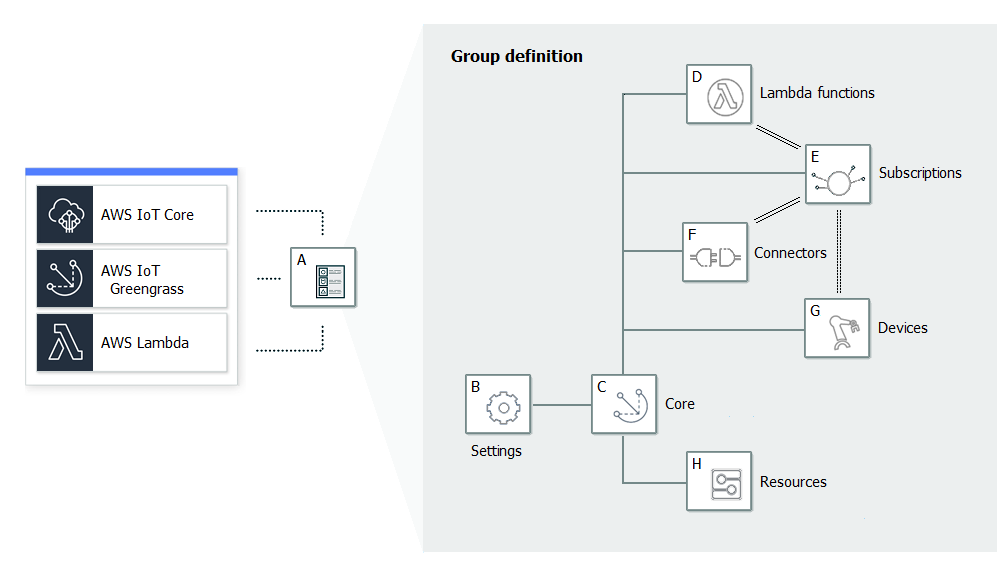

Le schéma suivant montre l'architecture de base de AWS IoT Greengrass.

AWS IoT Greengrass permet aux clients de créer des appareils IoT et une logique d'application. Plus précisément, AWS IoT Greengrass fournit une gestion basée sur le cloud de la logique des applications qui s'exécutent sur les appareils. Les fonctions et connecteurs Lambda déployés localement sont déclenchés par des événements locaux, des messages provenant du cloud ou d'autres sources.

Dans AWS IoT Greengrass, les appareils communiquent en toute sécurité sur un réseau local et échangent des messages entre eux sans avoir à se connecter au cloud. AWS IoT Greengrass fournit un gestionnaire de messages pub/sub local capable de mettre les messages en mémoire tampon de manière intelligente en cas de perte de connectivité afin de préserver les messages entrants et sortants vers le cloud.

AWS IoT Greengrass protège les données des utilisateurs :

-

par le biais de l'authentification sécurisée et de l'autorisation des appareils ;

-

grâce à la connectivité sécurisée dans le réseau local ;

-

entre les appareils locaux et le cloud.

Les informations d'identification de sécurité d'un appareil fonctionnent dans un groupe jusqu'à leur révocation et ce, même si la connectivité au cloud est interrompue, afin que les appareils puissent continuer à communiquer de manière sécurisée en local.

AWS IoT Greengrass fournit des over-the-air mises à jour sécurisées des fonctions Lambda.

AWS IoT Greengrass se compose de :

AWS IoT Greengrass Logiciel de base

Le logiciel AWS IoT Greengrass Core fournit les fonctionnalités suivantes :

-

Déploiement et exécution locale de connecteurs et de fonctions Lambda.

-

Traitez les flux de données localement avec des exportations automatiques vers le AWS Cloud.

-

Messagerie MQTT sur le réseau local entre les appareils, les connecteurs et les fonctions Lambda à l'aide d'abonnements gérés.

-

Messagerie MQTT entre appareils, connecteurs AWS IoT et fonctions Lambda à l'aide d'abonnements gérés.

-

Connexions sécurisées entre les appareils et AWS Cloud utilisation de l'authentification et de l'autorisation des appareils.

-

Synchronisation cachée locale des appareils. Les ombres peuvent être configurées pour être synchronisées avec AWS Cloud.

-

Accès contrôlé à l'appareil local et aux ressources de volume.

-

Déploiement de modèles d'apprentissage automatique formés dans le cloud pour exécution de l'inférence locale.

-

Détection automatique d'adresse IP qui permet aux appareils de détecter votre appareil Greengrass principal.

-

Déploiement central de nouvelles configurations de groupe ou mises à jour. Une fois les données de configuration téléchargée, l'appareil principal redémarre automatiquement.

-

Mises à jour logicielles sécurisées over-the-air (OTA) des fonctions Lambda définies par l'utilisateur.

-

Stockage sécurisé et crypté des secrets locaux et accès contrôlé par des connecteurs et des fonctions Lambda.

AWS IoT Greengrass les instances principales sont configurées grâce à AWS IoT Greengrass APIs la création et à la mise à jour des définitions de AWS IoT Greengrass groupes stockées dans le cloud.

AWS IoT Greengrass Versions du logiciel de base

AWS IoT Greengrass fournit plusieurs options pour installer le logiciel de AWS IoT Greengrass base, notamment les fichiers de téléchargement tar.gz, un script de démarrage rapide et les apt installations sur les plateformes Debian prises en charge. Pour de plus amples informations, veuillez consulter Installer le logiciel AWS IoT Greengrass Core.

Les onglets suivants décrivent les nouveautés et les modifications apportées aux versions du logiciel AWS IoT Greengrass Core.

- GGC v1.11

-

- 1,11.6

-

Correctifs de bogues et améliorations :

-

Résilience améliorée en cas de coupure de courant soudaine lors d'un déploiement.

-

Correction d'un problème en raison duquel la corruption des données du gestionnaire de flux pouvait empêcher le démarrage du logiciel AWS IoT Greengrass Core.

-

Correction d'un problème en raison duquel les nouveaux appareils clients ne pouvaient pas se connecter au cœur dans certains scénarios.

-

Correction d'un problème en raison duquel les noms de flux du gestionnaire de flux ne pouvaient pas contenir.log.

- 1.11.5

-

Correctifs de bogues et améliorations :

- 1.11.4

-

Correctifs de bogues et améliorations :

-

Correction d'un problème lié au gestionnaire de flux qui empêchait les mises à niveau vers le logiciel AWS IoT Greengrass Core v1.11.3. Si vous utilisez le gestionnaire de flux pour exporter des données vers le cloud, vous pouvez désormais utiliser une mise à jour OTA pour mettre à niveau une version v1.x antérieure du logiciel AWS IoT Greengrass Core vers la version v1.11.4.

-

Améliorations des performances générales et correctifs de bogues.

- 1.11.3

-

Correctifs de bogues et améliorations :

-

Correction d'un problème en raison duquel le logiciel AWS IoT Greengrass Core s'exécutant en un clin d'œil sur un appareil Ubuntu ne répondait plus après une coupure de courant soudaine de l'appareil.

-

Correction d'un problème qui retardait la livraison des messages MQTT aux fonctions Lambda à longue durée de vie.

-

Correction d'un problème en raison duquel les messages MQTT n'étaient pas envoyés correctement lorsque la maxWorkItemCount valeur était définie sur une valeur supérieure 1024 à.

-

Correction d'un problème en raison duquel l'agent de mise à jour OTA ignorait la KeepAlive période MQTT spécifiée dans la keepAlive propriété dans config.json.

-

Améliorations des performances générales et correctifs de bogues.

Si vous utilisez le gestionnaire de flux pour exporter des données vers le cloud, n'effectuez pas de mise à niveau vers le logiciel AWS IoT Greengrass Core v1.11.3 à partir d'une version v1.x antérieure. Si vous activez le gestionnaire de flux pour la première fois, nous vous recommandons vivement d'installer d'abord la dernière version du logiciel AWS IoT Greengrass Core.

- 1.11.1

-

Correctifs de bogues et améliorations :

-

Correction d'un problème qui entraînait une augmentation de l'utilisation de la mémoire par le gestionnaire de flux.

-

Correction d'un problème en raison duquel le gestionnaire de flux réinitialisait le numéro de séquence du flux 0 si le périphérique principal de Greengrass était éteint pendant une période supérieure à la période spécifiée time-to-live (TTL) pour les données du flux.

-

Correction d'un problème qui empêchait le gestionnaire de flux d'arrêter correctement les tentatives d'exportation de données vers le AWS Cloud.

- 1.11.0

-

Nouvelles fonctions :

-

Un agent de télémétrie situé sur le cœur de Greengrass collecte les données de télémétrie locales et les publie sur. AWS Cloud Pour récupérer les données de télémétrie afin de les traiter ultérieurement, les clients peuvent créer une EventBridge règle Amazon et s'abonner à une cible. Pour plus d'informations, consultez la section Collecte des données de télémétrie relatives à l'état du système à partir des AWS IoT Greengrass principaux appareils.

-

Une API HTTP locale renvoie un instantané de l'état actuel des processus de travail locaux lancés par AWS IoT Greengrass. Pour plus d'informations, consultez la section Appel de l'API de vérification de santé locale.

-

Un gestionnaire de flux exporte automatiquement les données vers Amazon S3 et AWS IoT SiteWise.

Les nouveaux paramètres du gestionnaire de flux vous permettent de mettre à jour les flux existants et de suspendre ou de reprendre l'exportation de données.

-

Support pour l'exécution des fonctions Lambda de Python 3.8.x sur le noyau.

-

Une nouvelle ggDaemonPort propriété utilisée pour configurer le numéro de port IPC principal de Greengrass. config.json Le numéro de port par défaut est 8000.

Une nouvelle systemComponentAuthTimeout propriété config.jsonque vous utilisez pour configurer le délai d'expiration pour l'authentification IPC principale de Greengrass. Le délai d'expiration par défaut est de 5 000 millisecondes.

-

Le nombre maximum d' AWS IoT appareils par AWS IoT Greengrass groupe a été augmenté de 200 à 2 500.

Le nombre maximum d'abonnements par groupe a été augmenté de 1 000 à 10 000.

Pour plus d’informations, consultez Points de terminaison et quotas AWS IoT Greengrass.

Correctifs de bogues et améliorations :

-

Optimisation générale permettant de réduire l'utilisation de la mémoire par les processus du service Greengrass.

-

Un nouveau paramètre de configuration d'exécution (mountAllBlockDevices) permet à Greengrass d'utiliser des montages par liaison pour monter tous les périphériques en mode bloc dans un conteneur après avoir configuré OverlayFS. Cette fonctionnalité a résolu un problème qui provoquait l'échec du déploiement de Greengrass s'il ne se /usr trouvait pas dans la / hiérarchie.

-

Correction d'un problème qui provoquait une défaillance AWS IoT Greengrass de base s'il /tmp s'agissait d'un lien symbolique.

-

Correction d'un problème qui permettait à l'agent de déploiement Greengrass de supprimer du dossier les artefacts de modèles d'apprentissage automatique non utilisés. mlmodel_public

-

Améliorations des performances générales et correctifs de bogues.

- Extended life versions

-

- 1,1,5

-

Correctifs de bogues et améliorations :

- 1.10.4

-

Correctifs de bogues et améliorations :

-

Correction d'un problème en raison duquel le logiciel AWS IoT Greengrass Core s'exécutant en un clin d'œil sur un appareil Ubuntu ne répondait plus après une coupure de courant soudaine de l'appareil.

-

Correction d'un problème qui retardait la livraison des messages MQTT aux fonctions Lambda à longue durée de vie.

-

Correction d'un problème en raison duquel les messages MQTT n'étaient pas envoyés correctement lorsque la maxWorkItemCount valeur était définie sur une valeur supérieure 1024 à.

-

Correction d'un problème en raison duquel l'agent de mise à jour OTA ignorait la KeepAlive période MQTT spécifiée dans la keepAlive propriété dans config.json.

-

Améliorations des performances générales et correctifs de bogues.

- 1.10.3

-

Correctifs de bogues et améliorations :

-

Une nouvelle systemComponentAuthTimeout propriété config.jsonque vous utilisez pour configurer le délai d'expiration pour l'authentification IPC principale de Greengrass. Le délai d'expiration par défaut est de 5 000 millisecondes.

-

Correction d'un problème qui entraînait une augmentation de l'utilisation de la mémoire par le gestionnaire de flux.

- 1.10.2

-

Correctifs de bogues et améliorations :

-

Nouvelle mqttOperationTimeout propriété du fichier config.json que vous utilisez pour définir le délai d'expiration des opérations de publication, d'abonnement et de désabonnement dans les connexions MQTT avec. AWS IoT Core

-

Améliorations des performances générales et correctifs de bogues.

- 1.10.1

-

Correctifs de bogues et améliorations :

-

Le gestionnaire de flux est plus résilient à la corruption des données de fichier.

-

Correction d'un problème provoquant une défaillance du montage sysfs sur les périphériques utilisant le noyau Linux 5.1 et versions ultérieures.

-

Améliorations des performances générales et correctifs de bogues.

- 1.10.0

-

Nouvelles fonctions :

- 1.9.4

-

Correctifs de bogues et améliorations :

- 1.9.3

-

Nouvelles fonctions :

-

Support pour ARMv6L. AWS IoT Greengrass Le logiciel de base v1.9.3 ou version ultérieure peut être installé sur les distributions Raspbian sur les architectures ARMv6L (par exemple, sur les appareils Raspberry Pi Zero).

-

Mises à jour OTA sur le port 443 avec ALPN. Les cœurs Greengrass qui utilisent le port 443 pour le trafic MQTT prennent désormais en charge les mises à jour over-the-air logicielles (OTA). AWS IoT Greengrass utilise l'extension TLS ALPN (Application Layer Protocol Network) pour activer ces connexions. Pour plus d’informations, consultez Mises à jour OTA du logiciel AWS IoT Greengrass Core et Connexion au port 443 ou via un proxy réseau.

Correctifs de bogues et améliorations :

-

Corrige un bogue introduit dans la version v1.9.0 qui empêchait les fonctions Lambda de Python 2.7 d'envoyer des charges utiles binaires à d'autres fonctions Lambda.

-

Améliorations des performances générales et correctifs de bogues.

- 1.9.2

-

Nouvelles fonctions :

- 1.9.1

-

Correctifs de bogues et améliorations :

- 1.9.0

-

Nouvelles fonctions :

-

Support pour les environnements d'exécution Lambda de Python 3.7 et Node.js 8.10. Les fonctions Lambda qui utilisent les environnements d'exécution Python 3.7 et Node.js 8.10 peuvent désormais être exécutées sur un cœur. AWS IoT Greengrass (AWS IoT Greengrass continue de prendre en charge les environnements d'exécution Python 2.7 et Node.js 6.10.)

-

Connexions MQTT optimisées. Le noyau Greengrass établit moins de connexions avec le noyau AWS IoT Core. Cette modification peut réduire les coûts d'exploitation pour les frais qui sont calculés en fonction du nombre de connexions.

-

Clé à courbe elliptique (EC) pour le serveur MQTT local. Le serveur MQTT local prend en charge les clés EC, en plus des clés RSA. (Le certificat du serveur MQTT présente une signature RSA SHA-256, quel que soit le type de clé.) Pour de plus amples informations, veuillez consulter AWS IoT Greengrass principes de sécurité fondamentaux.

Correctifs de bogues et améliorations :

- 1.8.4

-

Résolution d'un problème lié à la synchronisation des shadows et à la reconnexion du gestionnaire de certificats d'appareil.

Améliorations des performances générales et correctifs de bogues.

- 1.8.3

-

Améliorations des performances générales et correctifs de bogues.

- 1.8.2

-

Améliorations des performances générales et correctifs de bogues.

- 1.8.1

-

Améliorations des performances générales et correctifs de bogues.

- 1.8.0

-

Nouvelles fonctions :

-

Identité d'accès par défaut configurable pour les fonctions Lambda du groupe. Ce paramètre au niveau du groupe détermine les autorisations par défaut utilisées pour exécuter les fonctions Lambda. Vous pouvez définir l'ID d'utilisateur, l'ID de groupe ou les deux. Les fonctions Lambda individuelles peuvent remplacer l'identité d'accès par défaut de leur groupe. Pour de plus amples informations, veuillez consulter Définition de l'identité d'accès par défaut pour les fonctions Lambda dans un groupe.

-

Trafic HTTPS sur le port 443. La communication HTTPS peut être configurée pour acheminer le trafic sur le port 443 plutôt que sur le port 8443 par défaut. Cela complète la AWS IoT Greengrass prise en charge de l'extension TLS ALPN (Application Layer Protocol Network) et permet à tout le trafic de messagerie Greengrass (MQTT et HTTPS) d'utiliser le port 443. Pour de plus amples informations, veuillez consulter Connexion au port 443 ou via un proxy réseau.

-

Client nommé de manière prévisible IDs pour les AWS IoT connexions. Cette modification permet la prise en charge des événements liés au AWS IoT cycle de vie AWS IoT Device Defender et vous permet de recevoir des notifications pour les événements de connexion, de déconnexion, d'abonnement et de désinscription. La dénomination prévisible facilite également la création d'une logique de connexion IDs (par exemple, pour créer des modèles de politique d'abonnement basés sur les attributs des certificats). Pour de plus amples informations, veuillez consulter ID client pour les connexions MQTT avec AWS IoT.

Correctifs de bogues et améliorations :

- 1.7.1

-

Nouvelles fonctions :

-

Les connecteurs Greengrass fournissent une intégration intégrée à l'infrastructure locale, aux protocoles des appareils et à d'autres services cloud. AWS Pour de plus amples informations, veuillez consulter Intégrer à des services et protocoles à l'aide de connecteurs Greengrass.

-

AWS IoT Greengrass s'étend AWS Secrets Manager aux appareils principaux, ce qui met vos mots de passe, jetons et autres secrets à la disposition des connecteurs et des fonctions Lambda. Les secrets sont chiffrés au repos et en transit. Pour de plus amples informations, veuillez consulter Déployer des secrets sur AWS IoT Greengrass Core.

-

Prise en charge d'une racine matérielle d'une option de sécurité fiable. Pour de plus amples informations, veuillez consulter Intégration de sécurité matérielle.

-

Paramètres d'isolation et d'autorisation qui permettent aux fonctions Lambda de s'exécuter sans les conteneurs Greengrass et d'utiliser les autorisations d'un utilisateur et d'un groupe spécifiés. Pour de plus amples informations, veuillez consulter Contrôle de l'exécution des fonctions Greengrass Lambda à l'aide d'une configuration spécifique au groupe.

-

Vous pouvez l'exécuter AWS IoT Greengrass dans un conteneur Docker (sous Windows, macOS ou Linux) en configurant votre groupe Greengrass pour qu'il s'exécute sans conteneurisation. Pour de plus amples informations, veuillez consulter Exécution de AWS IoT Greengrass dans un conteneur Docker.

-

La messagerie MQTT sur le port 443 avec le protocole de négociation de la couche d'application (ALPN) ou la via un proxy réseau. Pour de plus amples informations, veuillez consulter Connexion au port 443 ou via un proxy réseau.

-

Le moteur d'apprentissage profond SageMaker AI Neo, qui prend en charge les modèles d'apprentissage automatique optimisés par le compilateur d'apprentissage profond SageMaker AI Neo. Pour de plus amples informations sur l'exécution Neo deep learning, veuillez consulter Environnements d'exécution et bibliothèques pour l'inférence ML.

-

Prise en charge de Raspbian Stretch (2018-06-27) sur les principaux appareils Raspberry Pi.

Correctifs de bogues et améliorations :

En outre, les fonctions suivantes sont disponibles avec cette version :

-

Le testeur de AWS IoT périphériques AWS IoT Greengrass, que vous pouvez utiliser pour vérifier que l'architecture de votre processeur, la configuration du noyau et les pilotes fonctionnent avec AWS IoT Greengrass. Pour de plus amples informations, veuillez consulter Utilisation de AWS IoT Device Tester pour AWS IoT Greengrass V1.

-

Les packages AWS IoT Greengrass Core Software, AWS IoT Greengrass Core SDK et AWS IoT Greengrass Machine Learning SDK peuvent être téléchargés via Amazon. CloudFront Pour de plus amples informations, veuillez consulter AWS IoT Greengrass téléchargements.

- 1.6.1

-

Nouvelles fonctions :

Correctifs de bogues et améliorations :

-

Amélioration des performances pour la publication de messages dans le noyau Greengrass, et entre les appareils et le noyau.

-

Réduction des ressources de calcul requises pour traiter les journaux générés par les fonctions Lambda définies par l'utilisateur.

- 1.5.0

-

Nouvelles fonctions :

-

AWS IoT Greengrass L'inférence Machine Learning (ML) est généralement disponible. Vous pouvez exécuter l'inférence de Machine Learning localement sur des appareils AWS IoT Greengrass à l'aide de modèles créés et formés dans le cloud. Pour de plus amples informations, veuillez consulter Exécuter l'inférence de Machine Learning.

-

Les fonctions Lambda de Greengrass prennent désormais en charge les données binaires en tant que charge utile d'entrée, en plus du JSON. Pour utiliser cette fonctionnalité, vous devez passer à la version 1.1.0 du SDK AWS IoT Greengrass Core, que vous pouvez télécharger depuis la page de téléchargement du SDK AWS IoT Greengrass Core.

Correctifs de bogues et améliorations :

-

Réduction de l'empreinte mémoire globale.

-

Amélioration des performances lors de l'envoi de messages dans le cloud.

-

Amélioration des performances et de la stabilité de l'agent de téléchargement, du gestionnaire de certificats de l'appareil et de l'agent de mise à jour OTA.

-

Correctifs de bogues mineurs.

- 1.3.0

-

Nouvelles fonctions :

- 1.1.0

-

Nouvelles fonctions :

-

AWS IoT Greengrass Les groupes déployés peuvent être réinitialisés en supprimant les fonctions, les abonnements et les configurations Lambda. Pour de plus amples informations, veuillez consulter Réinitialiser les déploiements.

-

Support des environnements d'exécution Lambda de Node.js 6.10 et Java 8, en plus de Python 2.7.

Pour effectuer une migration depuis la version précédente du AWS IoT Greengrass noyau, procédez comme suit :

-

Copiez les certificats du dossier /greengrass/configuration/certs dans /greengrass/certs.

-

Copiez /greengrass/configuration/config.json dans /greengrass/config/config.json.

-

Exécutez /greengrass/ggc/core/greengrassd au lieu de /greengrass/greengrassd.

-

Déployez le groupe sur le nouveau noyau.

- 1.0.0

-

Première version

AWS IoT Greengrass groupes

Un groupe Greengrass est un ensemble de paramètres et de composants, tels qu'un noyau Greengrass, des périphériques et des abonnements. Les groupes sont utilisés pour définir une portée d'interaction. Par exemple, un groupe peut représenter un étage d'un bâtiment, un camion ou l'ensemble d'un site minier. Le schéma suivant montre les composants qui constituent un groupe Greengrass.

Dans le schéma précédent :

- A : définition du groupe Greengrass

-

Informations sur les paramètres et les composants du groupe.

- B : paramètres du groupe Greengrass

-

Il s’agit des licences suivantes :

- C : noyau Greengrass

-

L' AWS IoT objet (appareil) qui représente le noyau de Greengrass. Pour de plus amples informations, veuillez consulter Configuration de AWS IoT Greengrass Core.

- D : Définition de la fonction Lambda

-

Liste des fonctions Lambda qui s'exécutent localement sur le cœur, avec les données de configuration associées. Pour de plus amples informations, veuillez consulter Exécuter les fonctions Lambda sur le noyau AWS IoT Greengrass.

- E : Définition de l'abonnement

-

Liste des abonnements qui permettent de communiquer à l'aide des messages MQTT. Un abonnement définit :

-

Une source et une cible de message. Il peut s'agir de périphériques clients, de fonctions Lambda, de connecteurs et du service parallèle local. AWS IoT Core

-

Rubrique ou sujet utilisé pour filtrer les messages.

Pour de plus amples informations, veuillez consulter Abonnements gérés dans le flux de travail de messagerie MQTT.

- F : Définition du connecteur

-

Une liste des connecteurs qui s'exécutent localement sur le noyau avec les données de configuration associées. Pour de plus amples informations, veuillez consulter Intégrer à des services et protocoles à l'aide de connecteurs Greengrass.

- G : Définition de l'appareil

-

Liste des AWS IoT éléments (appelés appareils clients ou appareils) membres du groupe Greengrass, avec les données de configuration associées. Pour de plus amples informations, veuillez consulter Appareils dans AWS IoT Greengrass.

- H : Définition des ressources

-

Une liste des ressources locales, des ressources d'apprentissage automatique et des ressources de secret sur le noyau Greengrass avec les données de configuration associées. Pour plus d’informations, consultez Accédez à des ressources locales avec des fonctions et des connecteurs Lambda, Exécuter l'inférence de Machine Learning et Déployer des secrets sur AWS IoT Greengrass Core.

Lors du déploiement, la définition du groupe Greengrass, les fonctions Lambda, les connecteurs, les ressources et la table d'abonnement sont copiés sur le périphérique principal. Pour de plus amples informations, veuillez consulter Déploiement de groupes AWS IoT Greengrass sur un noyau AWS IoT Greengrass Core.

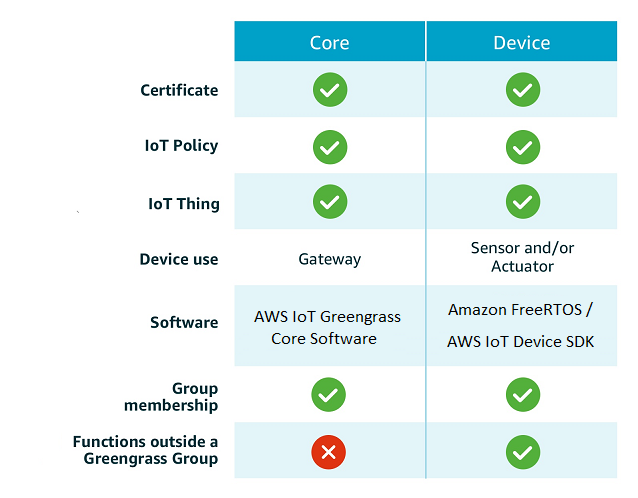

Appareils dans AWS IoT Greengrass

Un groupe Greengrass peut contenir deux types d' AWS IoT appareils :

- Noyau Greengrass

-

Un noyau Greengrass est un appareil qui exécute le logiciel AWS IoT Greengrass Core, ce qui lui permet de communiquer directement avec le AWS IoT Greengrass service AWS IoT Core et avec celui-ci. Un noyau possède son propre certificat d'appareil utilisé pour s'authentifier auprès AWS IoT Core de. Il possède une ombre sur l'appareil et une entrée dans le AWS IoT Core registre. Les cœurs Greengrass exécutent un environnement d'exécution Lambda local, un agent de déploiement et un outil de suivi d'adresses IP qui envoient des informations d'adresse IP au AWS IoT Greengrass service pour permettre aux appareils clients de découvrir automatiquement leurs informations de connexion de groupe et de base. Pour de plus amples informations, veuillez consulter Configuration de AWS IoT Greengrass Core.

Un groupe Greengrass doit contenir exactement un noyau.

- Appareil client

-

Les appareils clients (également appelés appareils connectés, appareils Greengrass ou appareils) sont des appareils qui se connectent à un cœur Greengrass via MQTT. Ils disposent de leur propre certificat d'appareil pour AWS IoT Core l'authentification, d'un shadow d'appareil et d'une entrée dans le AWS IoT Core registre. Les appareils clients peuvent exécuter FreeRTOS ou utiliser AWS IoT

le Device SDK AWS IoT Greengrass ou l'API Discovery pour obtenir les informations de découverte utilisées pour se connecter et s'authentifier auprès du noyau d'un même groupe Greengrass. Pour savoir comment utiliser la AWS IoT console pour créer et configurer un appareil client pour AWS IoT Greengrass, voirModule 4 : Interaction avec les appareils clients dans unAWS IoT Greengrassgroupe. Ou, pour des exemples qui vous montrent comment utiliser le AWS CLI pour créer et configurer un appareil client pour AWS IoT Greengrass, reportez-vous create-device-definitionà la référence des AWS CLI commandes.

Dans un groupe Greengrass, vous pouvez créer des abonnements qui permettent aux appareils clients de communiquer via MQTT avec les fonctions Lambda, les connecteurs et les autres appareils clients du groupe, ainsi qu'avec AWS IoT Core ou avec le service fantôme local. Les messages MQTT sont acheminés via le noyau. Si le périphérique principal perd sa connectivité au cloud, les appareils clients peuvent continuer à communiquer via le réseau local. La taille des appareils clients peut varier, qu'il s'agisse de petits appareils basés sur un microcontrôleur ou de gros appareils. À l'heure actuelle, un groupe Greengrass peut contenir jusqu'à 2 500 appareils clients. Un appareil client peut appartenir à un maximum de 10 groupes.

Le tableau suivant montre comment ces types d'appareils sont associés.

L'appareil AWS IoT Greengrass principal stocke les certificats à deux emplacements :

-

Certificat de l'appareil noyau dans /greengrass-root/certs. En règle générale, le certificat de l’appareil noyau est nommé hash.cert.pem86c84488a5.cert.pem). Ce certificat est utilisé par le AWS IoT client pour l'authentification mutuelle lorsque le cœur se connecte aux AWS IoT Greengrass services AWS IoT Core

et.

-

Certificat de serveur MQTT dans /greengrass-root/ggc/var/state/server. Le certificat de serveur MQTT est nommé server.crt. Ce certificat est utilisé pour l'authentification mutuelle entre le serveur MQTT local (sur le noyau Greengrass) et les appareils Greengrass.

greengrass-rootreprésente le chemin d'installation du logiciel AWS IoT Greengrass Core sur votre appareil. Généralement, il s'agit du répertoire /greengrass.

SDKs

Les éléments suivants AWS SDKs sont utilisés pour travailler avec AWS IoT Greengrass :

- AWS SDK

-

Utilisez le AWS SDK pour créer des applications qui interagissent avec n'importe quel AWS service, notamment Amazon S3, Amazon AWS IoT DynamoDB AWS IoT Greengrass,,, et bien d'autres encore. Dans le contexte de AWS IoT Greengrass, vous pouvez utiliser le AWS SDK dans les fonctions Lambda déployées pour effectuer des appels directs vers n'importe quel service. AWS Pour de plus amples informations, veuillez consulter Kits SDK AWS.

- AWS IoT SDK de l'appareil

-

Le AWS IoT SDK pour appareils aide les appareils à se connecter à AWS IoT Core et AWS IoT Greengrass. Pour plus d'informations, consultez la section AWS IoT Appareil SDKs dans le guide du AWS IoT développeur.

Les appareils clients peuvent utiliser n'importe laquelle des plateformes AWS IoT Device SDK v2 pour découvrir les informations de connectivité d'un noyau Greengrass. Les informations de connectivité incluent :

-

Le IDs groupe Greengrass auquel appartient l'appareil client.

-

Les adresses IP du noyau Greengrass de chaque groupe. Ils sont également appelés points de terminaison principaux.

-

Le certificat CA du groupe, que les appareils utilisent pour l'authentification mutuelle avec le noyau. Pour de plus amples informations, veuillez consulter Flux de connexion des appareils.

Dans la version 1 du AWS IoT Device SDKs, seules les plateformes C++ et Python fournissent un support de découverte intégré.

- AWS IoT Greengrass SDK de base

-

Le SDK AWS IoT Greengrass principal permet aux fonctions Lambda d'interagir avec le cœur de Greengrass, de publier des messages AWS IoT, d'interagir avec le service parallèle local, d'invoquer d'autres fonctions Lambda déployées et d'accéder à des ressources secrètes. Ce SDK est utilisé par les fonctions Lambda qui s'exécutent sur AWS IoT Greengrass un cœur. Pour de plus amples informations, veuillez consulter Kits SDK AWS IoT Greengrass Core.

- AWS IoT Greengrass Kit de développement logiciel pour le Machine Learning

-

Le SDK AWS IoT Greengrass Machine Learning permet aux fonctions Lambda d'utiliser des modèles d'apprentissage automatique déployés sur le cœur de Greengrass en tant que ressources d'apprentissage automatique. Ce SDK est utilisé par les fonctions Lambda qui s'exécutent sur AWS IoT Greengrass un cœur et interagissent avec un service d'inférence local. Pour de plus amples informations, veuillez consulter AWS IoT GreengrassKit de développement logiciel (SDK) pour le Machine Learning.

Les onglets suivants répertorient les plateformes prises en charge et les exigences du logiciel AWS IoT Greengrass Core.

- GGC v1.11

-

Plateformes prises en charge:

-

Architecture : Armv7l

-

Architecture : Armv8 () AArch64

-

Architecture : Armv6l

-

Architecture : x86_64

-

Les plateformes Windows, macOS et Linux peuvent s'exécuter AWS IoT Greengrass dans un conteneur Docker. Pour de plus amples informations, veuillez consulter Exécution de AWS IoT Greengrass dans un conteneur Docker.

Prérequis:

-

128 Mo d'espace disque minimum disponible pour le logiciel AWS IoT Greengrass Core. Si vous utilisez l'agent de mise à jour OTA, le minimum est de 400 Mo.

-

128 Mo de RAM au minimum sont alloués au logiciel AWS IoT Greengrass Core. Si le gestionnaire de flux est activé, le minimum passe à 198 Mo de RAM.

Le gestionnaire de flux est activé par défaut si vous utilisez l'option de création de groupe par défaut sur la AWS IoT console pour créer votre groupe Greengrass.

-

Version du noyau Linux :

-

La version 4.4 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass avec des conteneurs.

-

La version 3.17 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass sans conteneurs. Dans cette configuration, la conteneurisation de la fonction Lambda par défaut pour le groupe Greengrass doit être définie sur Aucun conteneur. Pour obtenir des instructions, consultez Configuration de la conteneurisation par défaut pour les fonctions Lambda dans un groupe.

-

Bibliothèque GNU C (glibc) version 2.14 ou ultérieure. OpenWrt les distributions nécessitent la version 1.1.16 ou ultérieure de musl C Library.

-

Le répertoire /var/run doit être présent sur l'appareil.

-

Les fichiers /dev/stdin, /dev/stdout et /dev/stderr doivent être disponibles.

-

Les protections hardlink et softlink doivent être activées sur l'appareil. Sinon, ne AWS IoT Greengrass peut être exécuté qu'en mode non sécurisé, à l'aide de l'-iindicateur.

-

Les configurations suivantes du noyau Linux doivent être activées sur l'appareil :

-

Le certificat racine d'Amazon S3 AWS IoT doit être présent dans le magasin de confiance du système.

-

Le gestionnaire de flux nécessite le runtime Java 8 et un minimum de 70 Mo de RAM en plus de la mémoire requise pour le logiciel AWS IoT Greengrass Core de base. Le gestionnaire de flux est activé par défaut lorsque vous utilisez l'option de création de groupe par défaut sur la AWS IoT console. Le gestionnaire de flux n'est pas pris en charge sur OpenWrt les distributions.

-

Bibliothèques prenant en charge le temps AWS Lambda d'exécution requis par les fonctions Lambda que vous souhaitez exécuter localement. Les bibliothèques requises doivent être installées sur le noyau et ajoutées à la variable d'environnement PATH. Plusieurs bibliothèques peuvent être installées sur le même noyau.

-

Python version 3.8 pour les fonctions qui utilisent le runtime Python 3.8.

-

Python version 3.7 pour les fonctions qui utilisent l'environnement d'exécution Python 3.7.

-

Python version 2.7 pour les fonctions qui utilisent l'environnement d'exécution Python 2.7.

-

Node.js version 12.x pour les fonctions qui utilisent l'environnement d'exécution Node.js 12.x.

-

Java version 8 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Java 8.

L'exécution de Java sur une OpenWrt distribution n'est pas officiellement prise en charge. Toutefois, si votre OpenWrt version prend en charge Java, vous pourrez peut-être exécuter des fonctions Lambda créées en Java sur vos appareils. OpenWrt

Pour plus d'informations sur la AWS IoT Greengrass prise en charge des environnements d'exécution Lambda, consultez. Exécuter les fonctions Lambda sur le noyau AWS IoT Greengrass

-

Les commandes shell suivantes (et non les BusyBox variantes) sont requises par l'agent de mise à jour over-the-air (OTA) :

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.10

-

Plateformes prises en charge:

-

Architecture : Armv7l

-

Architecture : Armv8 () AArch64

-

Architecture : Armv6l

-

Architecture : x86_64

-

Les plateformes Windows, macOS et Linux peuvent s'exécuter AWS IoT Greengrass dans un conteneur Docker. Pour de plus amples informations, veuillez consulter Exécution de AWS IoT Greengrass dans un conteneur Docker.

Prérequis:

-

128 Mo d'espace disque minimum disponible pour le logiciel AWS IoT Greengrass Core. Si vous utilisez l'agent de mise à jour OTA, le minimum est de 400 Mo.

-

128 Mo de RAM au minimum sont alloués au logiciel AWS IoT Greengrass Core. Si le gestionnaire de flux est activé, le minimum passe à 198 Mo de RAM.

Le gestionnaire de flux est activé par défaut si vous utilisez l'option de création de groupe par défaut sur la AWS IoT console pour créer votre groupe Greengrass.

-

Version du noyau Linux :

-

La version 4.4 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass avec des conteneurs.

-

La version 3.17 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass sans conteneurs. Dans cette configuration, la conteneurisation de la fonction Lambda par défaut pour le groupe Greengrass doit être définie sur Aucun conteneur. Pour obtenir des instructions, consultez Configuration de la conteneurisation par défaut pour les fonctions Lambda dans un groupe.

-

Bibliothèque GNU C (glibc) version 2.14 ou ultérieure. OpenWrt les distributions nécessitent la version 1.1.16 ou ultérieure de musl C Library.

-

Le répertoire /var/run doit être présent sur l'appareil.

-

Les fichiers /dev/stdin, /dev/stdout et /dev/stderr doivent être disponibles.

-

Les protections hardlink et softlink doivent être activées sur l'appareil. Sinon, ne AWS IoT Greengrass peut être exécuté qu'en mode non sécurisé, à l'aide de l'-iindicateur.

-

Les configurations suivantes du noyau Linux doivent être activées sur l'appareil :

-

Le certificat racine d'Amazon S3 AWS IoT doit être présent dans le magasin de confiance du système.

-

Le gestionnaire de flux nécessite le runtime Java 8 et un minimum de 70 Mo de RAM en plus de la mémoire requise pour le logiciel AWS IoT Greengrass Core de base. Le gestionnaire de flux est activé par défaut lorsque vous utilisez l'option de création de groupe par défaut sur la AWS IoT console. Le gestionnaire de flux n'est pas pris en charge sur OpenWrt les distributions.

-

Bibliothèques prenant en charge le temps AWS Lambda d'exécution requis par les fonctions Lambda que vous souhaitez exécuter localement. Les bibliothèques requises doivent être installées sur le noyau et ajoutées à la variable d'environnement PATH. Plusieurs bibliothèques peuvent être installées sur le même noyau.

-

Python version 3.7 pour les fonctions qui utilisent l'environnement d'exécution Python 3.7.

-

Python version 2.7 pour les fonctions qui utilisent l'environnement d'exécution Python 2.7.

-

Node.js version 12.x pour les fonctions qui utilisent l'environnement d'exécution Node.js 12.x.

-

Java version 8 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Java 8.

L'exécution de Java sur une OpenWrt distribution n'est pas officiellement prise en charge. Toutefois, si votre OpenWrt version prend en charge Java, vous pourrez peut-être exécuter des fonctions Lambda créées en Java sur vos appareils. OpenWrt

Pour plus d'informations sur la AWS IoT Greengrass prise en charge des environnements d'exécution Lambda, consultez. Exécuter les fonctions Lambda sur le noyau AWS IoT Greengrass

-

Les commandes shell suivantes (et non les BusyBox variantes) sont requises par l'agent de mise à jour over-the-air (OTA) :

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.9

-

Plateformes prises en charge:

-

Architecture : Armv7l

-

Architecture : Armv8 () AArch64

-

Architecture : Armv6l

-

Architecture : x86_64

-

Les plateformes Windows, macOS et Linux peuvent s'exécuter AWS IoT Greengrass dans un conteneur Docker. Pour de plus amples informations, veuillez consulter Exécution de AWS IoT Greengrass dans un conteneur Docker.

Prérequis:

-

128 Mo d'espace disque minimum disponible pour le logiciel AWS IoT Greengrass Core. Si vous utilisez l'agent de mise à jour OTA, le minimum est de 400 Mo.

-

128 Mo de RAM au minimum sont alloués au logiciel AWS IoT Greengrass Core.

-

Version du noyau Linux :

-

La version 4.4 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass avec des conteneurs.

-

La version 3.17 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass sans conteneurs. Dans cette configuration, la conteneurisation de la fonction Lambda par défaut pour le groupe Greengrass doit être définie sur Aucun conteneur. Pour obtenir des instructions, consultez Configuration de la conteneurisation par défaut pour les fonctions Lambda dans un groupe.

-

Bibliothèque GNU C (glibc) version 2.14 ou ultérieure. OpenWrt les distributions nécessitent la version 1.1.16 ou ultérieure de musl C Library.

-

Le répertoire /var/run doit être présent sur l'appareil.

-

Les fichiers /dev/stdin, /dev/stdout et /dev/stderr doivent être disponibles.

-

Les protections hardlink et softlink doivent être activées sur l'appareil. Sinon, ne AWS IoT Greengrass peut être exécuté qu'en mode non sécurisé, à l'aide de l'-iindicateur.

-

Les configurations suivantes du noyau Linux doivent être activées sur l'appareil :

-

Le certificat racine d'Amazon S3 AWS IoT doit être présent dans le magasin de confiance du système.

-

Bibliothèques prenant en charge le temps AWS Lambda d'exécution requis par les fonctions Lambda que vous souhaitez exécuter localement. Les bibliothèques requises doivent être installées sur le noyau et ajoutées à la variable d'environnement PATH. Plusieurs bibliothèques peuvent être installées sur le même noyau.

-

Python version 2.7 pour les fonctions qui utilisent l'environnement d'exécution Python 2.7.

-

Python version 3.7 pour les fonctions qui utilisent l'environnement d'exécution Python 3.7.

-

Node.js version 6.10 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Node.js 6.10.

-

Node.js version 8.10 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Node.js 8.10.

-

Java version 8 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Java 8.

L'exécution de Java sur une OpenWrt distribution n'est pas officiellement prise en charge. Toutefois, si votre OpenWrt version prend en charge Java, vous pourrez peut-être exécuter des fonctions Lambda créées en Java sur vos appareils. OpenWrt

Pour plus d'informations sur la AWS IoT Greengrass prise en charge des environnements d'exécution Lambda, consultez. Exécuter les fonctions Lambda sur le noyau AWS IoT Greengrass

-

Les commandes shell suivantes (et non les BusyBox variantes) sont requises par l'agent de mise à jour over-the-air (OTA) :

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

- GGC v1.8

-

-

Plateformes prises en charge:

-

Configuration minimale requise :

-

128 Mo d'espace disque minimum disponible pour le logiciel AWS IoT Greengrass Core. Si vous utilisez l'agent de mise à jour OTA, le minimum est de 400 Mo.

-

128 Mo de RAM au minimum sont alloués au logiciel AWS IoT Greengrass Core.

-

Version du noyau Linux :

-

La version 4.4 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass avec des conteneurs.

-

La version 3.17 ou ultérieure du noyau Linux est requise pour prendre en charge l'exécution AWS IoT Greengrass sans conteneurs. Dans cette configuration, la conteneurisation de la fonction Lambda par défaut pour le groupe Greengrass doit être définie sur Aucun conteneur. Pour obtenir des instructions, consultez Configuration de la conteneurisation par défaut pour les fonctions Lambda dans un groupe.

-

Bibliothèque C GNU (glibc) version 2.14 ou ultérieure.

-

Le répertoire /var/run doit être présent sur l'appareil.

-

Les fichiers /dev/stdin, /dev/stdout et /dev/stderr doivent être disponibles.

-

Les protections hardlink et softlink doivent être activées sur l'appareil. Sinon, ne AWS IoT Greengrass peut être exécuté qu'en mode non sécurisé, à l'aide de l'-iindicateur.

-

Les configurations suivantes du noyau Linux doivent être activées sur l'appareil :

-

Le certificat racine d'Amazon S3 AWS IoT doit être présent dans le magasin de confiance du système.

-

Les éléments suivants sont soumis à condition :

-

Bibliothèques prenant en charge le temps AWS Lambda d'exécution requis par les fonctions Lambda que vous souhaitez exécuter localement. Les bibliothèques requises doivent être installées sur le noyau et ajoutées à la variable d'environnement PATH. Plusieurs bibliothèques peuvent être installées sur le même noyau.

-

Python version 2.7 pour les fonctions qui utilisent l'environnement d'exécution Python 2.7.

-

Node.js version 6.10 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Node.js 6.10.

-

Java version 8 ou ultérieure pour les fonctions qui utilisent l'environnement d'exécution Java 8.

-

Les commandes shell suivantes (et non les BusyBox variantes) sont requises par l'agent de mise à jour over-the-air (OTA) :

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

Pour plus d'informations sur AWS IoT Greengrass les quotas (limites), consultez la section Quotas de Service dans le Référence générale d'Amazon Web Services.

Pour en savoir plus sur la tarification, veuillez consulter Tarification AWS IoT Greengrass et Tarification AWS IoT Core.

AWS IoT Greengrass téléchargements

Vous pouvez utiliser les informations suivantes pour rechercher et télécharger des logiciels pour une utilisation avec AWS IoT Greengrass.

AWS IoT Greengrass Logiciel de base

Le logiciel AWS IoT Greengrass Core étend les AWS fonctionnalités à un appareil AWS IoT Greengrass principal, ce qui permet aux appareils locaux d'agir localement sur les données qu'ils génèrent.

- v1.11

-

- 1,11.6

-

Correctifs de bogues et améliorations :

-

Résilience améliorée en cas de coupure de courant soudaine lors d'un déploiement.

-

Correction d'un problème en raison duquel la corruption des données du gestionnaire de flux pouvait empêcher le démarrage du logiciel AWS IoT Greengrass Core.

-

Correction d'un problème en raison duquel les nouveaux appareils clients ne pouvaient pas se connecter au cœur dans certains scénarios.

-

Correction d'un problème en raison duquel les noms de flux du gestionnaire de flux ne pouvaient pas contenir.log.

- 1.11.5

-

Correctifs de bogues et améliorations :

- 1.11.4

-

Correctifs de bogues et améliorations :

-

Correction d'un problème lié au gestionnaire de flux qui empêchait les mises à niveau vers le logiciel AWS IoT Greengrass Core v1.11.3. Si vous utilisez le gestionnaire de flux pour exporter des données vers le cloud, vous pouvez désormais utiliser une mise à jour OTA pour mettre à niveau une version v1.x antérieure du logiciel AWS IoT Greengrass Core vers la version v1.11.4.

-

Améliorations des performances générales et correctifs de bogues.

- 1.11.3

-

Correctifs de bogues et améliorations :

-

Correction d'un problème en raison duquel le logiciel AWS IoT Greengrass Core s'exécutant en un clin d'œil sur un appareil Ubuntu ne répondait plus après une coupure de courant soudaine de l'appareil.

-

Correction d'un problème qui retardait la livraison des messages MQTT aux fonctions Lambda à longue durée de vie.

-

Correction d'un problème en raison duquel les messages MQTT n'étaient pas envoyés correctement lorsque la maxWorkItemCount valeur était définie sur une valeur supérieure 1024 à.

-

Correction d'un problème en raison duquel l'agent de mise à jour OTA ignorait la KeepAlive période MQTT spécifiée dans la keepAlive propriété dans config.json.

-

Améliorations des performances générales et correctifs de bogues.

Si vous utilisez le gestionnaire de flux pour exporter des données vers le cloud, n'effectuez pas de mise à niveau vers le logiciel AWS IoT Greengrass Core v1.11.3 à partir d'une version v1.x antérieure. Si vous activez le gestionnaire de flux pour la première fois, nous vous recommandons vivement d'installer d'abord la dernière version du logiciel AWS IoT Greengrass Core.

- 1.11.1

-

Correctifs de bogues et améliorations :

-

Correction d'un problème qui entraînait une augmentation de l'utilisation de la mémoire par le gestionnaire de flux.

-

Correction d'un problème en raison duquel le gestionnaire de flux réinitialisait le numéro de séquence du flux 0 si le périphérique principal de Greengrass était éteint pendant une période supérieure à la période spécifiée time-to-live (TTL) pour les données du flux.

-

Correction d'un problème qui empêchait le gestionnaire de flux d'arrêter correctement les tentatives d'exportation de données vers le AWS Cloud.

- 1.11.0

-

Nouvelles fonctions :

-

Un agent de télémétrie situé sur le cœur de Greengrass collecte les données de télémétrie locales et les publie sur. AWS Cloud Pour récupérer les données de télémétrie afin de les traiter ultérieurement, les clients peuvent créer une EventBridge règle Amazon et s'abonner à une cible. Pour plus d'informations, consultez la section Collecte des données de télémétrie relatives à l'état du système à partir des AWS IoT Greengrass principaux appareils.

-

Une API HTTP locale renvoie un instantané de l'état actuel des processus de travail locaux lancés par AWS IoT Greengrass. Pour plus d'informations, consultez la section Appel de l'API de vérification de santé locale.

-

Un gestionnaire de flux exporte automatiquement les données vers Amazon S3 et AWS IoT SiteWise.

Les nouveaux paramètres du gestionnaire de flux vous permettent de mettre à jour les flux existants et de suspendre ou de reprendre l'exportation de données.

-

Support pour l'exécution des fonctions Lambda de Python 3.8.x sur le noyau.

-

Une nouvelle ggDaemonPort propriété utilisée pour configurer le numéro de port IPC principal de Greengrass. config.json Le numéro de port par défaut est 8000.

Une nouvelle systemComponentAuthTimeout propriété config.jsonque vous utilisez pour configurer le délai d'expiration pour l'authentification IPC principale de Greengrass. Le délai d'expiration par défaut est de 5 000 millisecondes.

-

Le nombre maximum d' AWS IoT appareils par AWS IoT Greengrass groupe a été augmenté de 200 à 2 500.

Le nombre maximum d'abonnements par groupe a été augmenté de 1 000 à 10 000.

Pour plus d’informations, consultez Points de terminaison et quotas AWS IoT Greengrass.

Correctifs de bogues et améliorations :

-

Optimisation générale permettant de réduire l'utilisation de la mémoire par les processus du service Greengrass.

-

Un nouveau paramètre de configuration d'exécution (mountAllBlockDevices) permet à Greengrass d'utiliser des montages par liaison pour monter tous les périphériques en mode bloc dans un conteneur après avoir configuré OverlayFS. Cette fonctionnalité a résolu un problème qui provoquait l'échec du déploiement de Greengrass s'il ne se /usr trouvait pas dans la / hiérarchie.

-

Correction d'un problème qui provoquait une défaillance AWS IoT Greengrass de base s'il /tmp s'agissait d'un lien symbolique.

-

Correction d'un problème qui permettait à l'agent de déploiement Greengrass de supprimer du dossier les artefacts de modèles d'apprentissage automatique non utilisés. mlmodel_public

-

Améliorations des performances générales et correctifs de bogues.

Pour installer le logiciel AWS IoT Greengrass Core sur votre appareil principal, téléchargez le package correspondant à votre architecture et à votre système d'exploitation (OS), puis suivez les étapes du guide de démarrage.

AWS IoT Greengrass fournit également d'autres options pour installer le logiciel AWS IoT Greengrass Core. Par exemple, vous pouvez utiliser la configuration de l'appareil Greengrass pour configurer votre environnement et installer la dernière version du logiciel AWS IoT Greengrass Core. Ou, sur les plateformes Debian prises en charge, vous pouvez utiliser le gestionnaire de paquets APT pour installer ou mettre à jour le logiciel AWS IoT Greengrass principal. Pour de plus amples informations, veuillez consulter Installer le logiciel AWS IoT Greengrass Core.

- Extended life versions

-

- 1,1,5

-

Nouvelles fonctions dans v1.10 :

Correctifs de bogues et améliorations :

-

Over-the-air Les mises à jour (OTA) avec intégration de la sécurité matérielle peuvent être configurées avec OpenSSL 1.1.

-

Le gestionnaire de flux est plus résilient à la corruption des données de fichier.

-

Correction d'un problème provoquant une défaillance du montage sysfs sur les périphériques utilisant le noyau Linux 5.1 et versions ultérieures.

-

Nouvelle mqttOperationTimeout propriété du fichier config.json que vous utilisez pour définir le délai d'expiration des opérations de publication, d'abonnement et de désabonnement dans les connexions MQTT avec. AWS IoT Core

-

Correction d'un problème qui entraînait une augmentation de l'utilisation de la mémoire par le gestionnaire de flux.

-

Une nouvelle systemComponentAuthTimeout propriété config.jsonque vous utilisez pour configurer le délai d'expiration pour l'authentification IPC principale de Greengrass. Le délai d'expiration par défaut est de 5 000 millisecondes.

-

Correction d'un problème en raison duquel l'agent de mise à jour OTA ignorait la KeepAlive période MQTT spécifiée dans la keepAlive propriété dans config.json.

-

Correction d'un problème en raison duquel les messages MQTT n'étaient pas envoyés correctement lorsque la maxWorkItemCount valeur était définie sur une valeur supérieure 1024 à.

-

Correction d'un problème qui retardait la livraison des messages MQTT aux fonctions Lambda à longue durée de vie.

-

Correction d'un problème en raison duquel le logiciel AWS IoT Greengrass Core s'exécutant en un clin d'œil sur un appareil Ubuntu ne répondait plus après une coupure de courant soudaine de l'appareil.

-

Améliorations des performances générales et correctifs de bogues.

Pour installer le logiciel AWS IoT Greengrass Core sur votre appareil principal, téléchargez le package correspondant à votre architecture et à votre système d'exploitation (OS), puis suivez les étapes du guide de démarrage.

- 1.9.4

-

Nouvelles fonctions dans v1.9 :

-

Support pour les environnements d'exécution Lambda de Python 3.7 et Node.js 8.10. Les fonctions Lambda qui utilisent les environnements d'exécution Python 3.7 et Node.js 8.10 peuvent désormais être exécutées sur un cœur. AWS IoT Greengrass (AWS IoT Greengrass continue de prendre en charge les environnements d'exécution Python 2.7 et Node.js 6.10.)

-

Connexions MQTT optimisées. Le noyau Greengrass établit moins de connexions avec le noyau AWS IoT Core. Cette modification peut réduire les coûts d'exploitation pour les frais qui sont calculés en fonction du nombre de connexions.

-

Clé à courbe elliptique (EC) pour le serveur MQTT local. Le serveur MQTT local prend en charge les clés EC, en plus des clés RSA. (Le certificat du serveur MQTT présente une signature RSA SHA-256, quel que soit le type de clé.) Pour de plus amples informations, veuillez consulter AWS IoT Greengrass principes de sécurité fondamentaux.

-

Support pour OpenWrt. AWS IoT Greengrass Le logiciel de base v1.9.2 ou version ultérieure peut être installé sur les OpenWrt distributions avec les architectures Armv8 (AArch64) et ARMv7L. Actuellement, OpenWrt ne prend pas en charge l'inférence ML.

-

Support pour ARMv6L. AWS IoT Greengrass Le logiciel de base v1.9.3 ou version ultérieure peut être installé sur les distributions Raspbian sur les architectures ARMv6L (par exemple, sur les appareils Raspberry Pi Zero).

-

Mises à jour OTA sur le port 443 avec ALPN. Les cœurs Greengrass qui utilisent le port 443 pour le trafic MQTT prennent désormais en charge les mises à jour over-the-air logicielles (OTA). AWS IoT Greengrass utilise l'extension TLS ALPN (Application Layer Protocol Network) pour activer ces connexions. Pour plus d’informations, consultez Mises à jour OTA du logiciel AWS IoT Greengrass Core et Connexion au port 443 ou via un proxy réseau.

Pour installer le logiciel AWS IoT Greengrass Core sur votre appareil principal, téléchargez le package correspondant à votre architecture et à votre système d'exploitation (OS), puis suivez les étapes du guide de démarrage.

- 1.8.4

-

Pour installer le logiciel AWS IoT Greengrass Core sur votre appareil principal, téléchargez le package correspondant à votre architecture et à votre système d'exploitation (OS), puis suivez les étapes du guide de démarrage.

Si vous téléchargez ce logiciel, vous acceptez le contrat de licence du logiciel Greengrass Core.

Pour plus d'informations sur les autres options d'installation du logiciel AWS IoT Greengrass Core sur votre appareil, consultezInstaller le logiciel AWS IoT Greengrass Core.

AWS IoT Greengrass logiciel Snap

AWS IoT Greengrass snap 1.11.x vous permet d'exécuter une version limitée de AWS IoT Greengrass via des progiciels pratiques, ainsi que toutes les dépendances nécessaires, dans un environnement conteneurisé.

Le AWS IoT Greengrass snap est disponible pour le logiciel AWS IoT Greengrass Core v1.11.x. AWS IoT Greengrass ne fournit pas de snap pour la v1.10.x. Les versions non prises en charge ne reçoivent pas de corrections de bogues ni de mises à jour.

Le AWS IoT Greengrass snap ne prend pas en charge les connecteurs et l'inférence par apprentissage automatique (ML).

Pour de plus amples informations, veuillez consulter Exécuter AWS IoT Greengrass dans un snap.

AWS IoT Greengrass Logiciel Docker

AWS fournit un Dockerfile et des images Docker qui vous permettent de l'exécuter plus facilement AWS IoT Greengrass dans un conteneur Docker.

- Dockerfile

-

Les Dockerfiles contiennent le code source permettant de créer des images de AWS IoT Greengrass conteneur personnalisées. Les images peuvent être modifiées pour s'exécuter sur différentes architectures de plateformes ou pour réduire la taille de l'image. Pour obtenir des instructions détaillées, consultez le fichier README.

Téléchargez la version cible AWS IoT Greengrass de votre logiciel Core.

- v1.11

-

- Extended life versions

-

- Image Docker

-

Le logiciel AWS IoT Greengrass principal et les dépendances des images Docker sont installés sur les images de base Amazon Linux 2 (x86_64) et Alpine Linux (x86_64, ARMv7L ou). AArch64 Vous pouvez utiliser des images prédéfinies pour commencer à utiliser AWS IoT Greengrass.

Le 30 juin 2022, AWS IoT Greengrass fin de la maintenance des images Docker du logiciel AWS IoT Greengrass Core v1.x publiées sur Amazon Elastic Container Registry (Amazon ECR) et Docker Hub. Vous pouvez continuer à télécharger ces images Docker depuis Amazon ECR et Docker Hub jusqu'au 30 juin 2023, soit un an après la fin de la maintenance. Cependant, les images Docker du logiciel AWS IoT Greengrass Core v1.x ne reçoivent plus de correctifs de sécurité ni de corrections de bogues après la fin de la maintenance le 30 juin 2022. Si vous exécutez une charge de travail de production qui dépend de ces images Docker, nous vous recommandons de créer vos propres images Docker à l'aide des Dockerfiles fournis. AWS IoT Greengrass Pour de plus amples informations, veuillez consulter AWS IoT Greengrass Version 1politique de maintenance.

Téléchargez une image prédéfinie depuis Docker Hub ou Amazon Elastic Container Registry (Amazon ECR).

-

Pour Docker Hub, utilisez la version balise pour télécharger une version spécifique de l'image Greengrass Docker. Pour trouver des balises pour toutes les images disponibles, consultez la page Tags (Balises) sur Docker Hub.

-

Pour Amazon ECR, utilisez le latest tag pour télécharger la dernière version disponible de l'image Greengrass Docker. Pour plus d'informations sur la mise en vente des versions d'images disponibles et le téléchargement d'images depuis Amazon ECR, consultezExécution de AWS IoT Greengrass dans un conteneur Docker.

À partir de la version v1.11.6 du logiciel AWS IoT Greengrass Core, les images Greengrass Docker n'incluent plus Python 2.7, car Python 2.7 est arrivé end-of-life en 2020 et ne reçoit plus de mises à jour de sécurité. Si vous choisissez de mettre à jour ces images Docker, nous vous recommandons de vérifier que vos applications fonctionnent avec les nouvelles images Docker avant de déployer les mises à jour sur les appareils de production. Si vous avez besoin de Python 2.7 pour votre application qui utilise une image Greengrass Docker, vous pouvez modifier le Dockerfile Greengrass pour inclure Python 2.7 pour votre application.

AWS IoT Greengrass ne fournit pas d'images Docker pour le logiciel AWS IoT Greengrass Core v1.11.1.

Par défaut, les images alpine-aarch64 et les alpine-armv7l ne peuvent s'exécuter que sur des hôtes ARM. Pour exécuter ces images sur un hôte x86, vous pouvez installer QEMU et monter les bibliothèques QEMU sur l'hôte. Par exemple :

docker run --rm --privileged multiarch/qemu-user-static --reset -p yes

AWS IoT Greengrass SDK de base

Les fonctions Lambda utilisent le SDK AWS IoT Greengrass Core pour interagir avec le AWS IoT Greengrass noyau localement. Cela permet aux fonctions Lambda déployées de :

-

Échangez des messages MQTT avec AWS IoT Core.

-

Échangez des messages MQTT avec des connecteurs, des appareils clients et d'autres fonctions Lambda du groupe Greengrass.

-

Interagissez avec le service shadow local.

-

Appelez d'autres fonctions Lambda locales.

-

Accédez aux ressources de secret.

-

Interagissez avec le gestionnaire de flux.

Téléchargez le SDK AWS IoT Greengrass de base correspondant à votre langue ou à votre plateforme depuis GitHub.

Pour de plus amples informations, veuillez consulter Kits SDK AWS IoT Greengrass Core.

Bibliothèques et environnements d'exécution de machine learning pris en charge

Pour effectuer des inférences sur un noyau Greengrass, vous devez installer le moteur d'exécution ou la bibliothèque de machine learning pour votre type de modèle de machine learning.

AWS IoT Greengrass prend en charge les types de modèles ML suivants. Utilisez ces liens pour trouver des informations sur l'installation du moteur d'exécution ou de la bibliothèque de votre type de modèle et de la plateforme de l'appareil.

Exemples de machine learning

AWS IoT Greengrass fournit des exemples que vous pouvez utiliser avec les environnements d'exécution et les bibliothèques ML pris en charge. Ces exemples sont publiés sous le Contrat de licence du logiciel Greengrass Core.

- Deep learning runtime (DLR)

-

Téléchargez l'exemple correspondant à la plateforme de votre appareil :

Pour obtenir un didacticiel qui utilise l'exemple DLR, veuillez consulter Configuration de l'inférence Machine Learning optimisée à l'aide d' AWS Management Console.

- MXNet

-

Téléchargez l'exemple correspondant à la plateforme de votre appareil :

Pour un didacticiel utilisant cet MXNet exemple, consultezConfiguration de l'inférence Machine Learning à l'aide d' AWS Management Console.

- TensorFlow

-

Téléchargez l'exemple Tensorflow pour la plateforme de votre appareil. Cet exemple fonctionne avec Raspberry Pi, NVIDIA Jetson TX2 et Intel Atom.

AWS IoT Greengrass Logiciel ML SDK

AWS IoT GreengrassKit de développement logiciel (SDK) pour le Machine LearningCela permet aux fonctions Lambda que vous créez d'utiliser un modèle d'apprentissage automatique local et d'envoyer des données au connecteur ML Feedback pour le téléchargement et la publication.

- v1.1.0

-

- v1.0.0

-

Nous apprécions vos commentaires. Pour nous contacter, rendez-vous sur AWS Re:post et utilisez le AWS IoT Greengrass tag.