PbootCMS任意代码执行(从v1.0.1到v2.0.9)的前世今生1

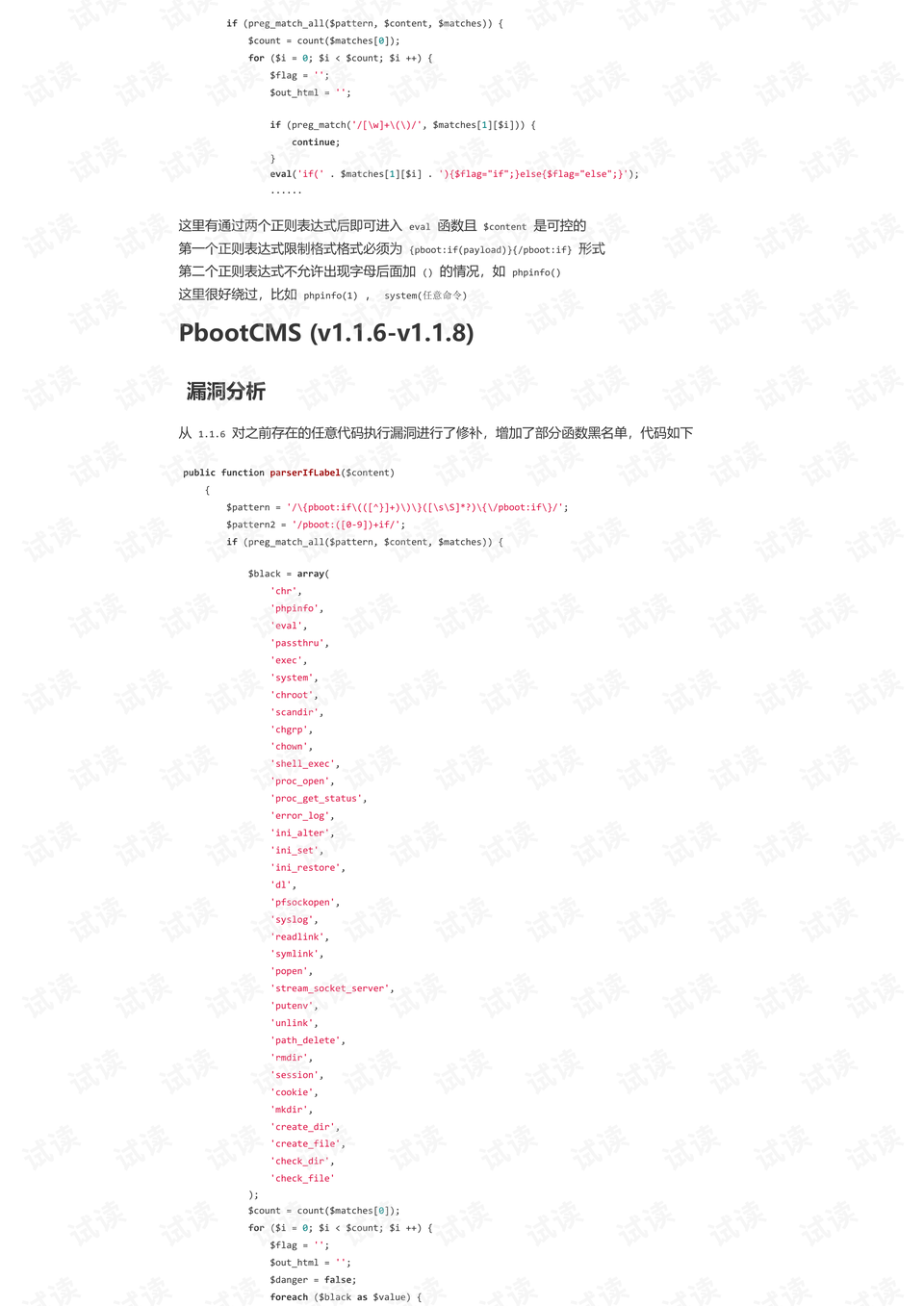

### PbootCMS 任意代码执行(从 v1.0.1 至 v2.0.9)漏洞解析 #### 漏洞背景 PbootCMS 是一款轻量级的 PHP 内容管理系统,广泛应用于中小型网站建设和管理。然而,在其多个版本中存在一个严重的安全漏洞——任意代码执行漏洞。该漏洞允许攻击者在服务器上执行任意 PHP 代码,从而导致服务器被完全控制。 #### 漏洞详情 漏洞主要出现在 `ParserController.php` 文件中的 `parserIfLabel` 方法。此方法用于解析 `{pboot:if}` 标签内的内容,并根据条件判断是否输出特定的 HTML 代码。由于对用户输入的数据处理不当,导致了任意代码执行的风险。 ##### 漏洞触发条件 漏洞触发的关键在于对 `$content` 参数的处理。当满足以下条件时,将触发漏洞: 1. **格式匹配**:`$content` 中的 `{pboot:if}` 标签格式必须符合特定的正则表达式: ```regex /\{pboot:if\(([^}]+)\)\}([\s\S]*?)\{\/pboot:if\}/ ``` 该表达式确保 `{pboot:if}` 标签内包含括号中的表达式,并且后面跟着可选的 HTML 内容,最后以 `{/pboot:if}` 结束。 2. **函数调用限制**:第二个正则表达式用于限制某些特定形式的函数调用: ```regex /[\w]+\(\)/ ``` 如果检测到这样的模式(即函数名后直接跟着括号),则跳过当前匹配项,不执行其中的代码。这个规则旨在防止直接使用某些敏感函数,但并未彻底阻止所有可能的攻击手段。 3. **黑名单限制**:从 1.1.6 版本开始,系统增加了一个函数黑名单来进一步限制潜在的恶意操作。黑名单包括了常见的用于获取系统信息或执行命令的函数,如 `phpinfo`, `exec`, `system` 等。 ##### 漏洞利用过程 1. **构造恶意输入**:攻击者可以通过构造恶意的 `{pboot:if}` 标签,利用漏洞进行攻击。例如: ```html {pboot:if(system("whoami"))}{/pboot:if} ``` 2. **绕过限制**:尽管有格式限制和黑名单限制,攻击者仍可通过简单的技巧绕过这些限制。例如,将函数调用中的括号与参数分开,如 `phpinfo(1)` 或 `system("whoami")`,可以避开第二种正则表达式的检查。 3. **执行任意代码**:一旦绕过了上述限制,攻击者就可以利用 `eval` 函数执行任意 PHP 代码,从而实现任意代码执行。例如,通过注入 `system("whoami")`,攻击者可以获取服务器的当前登录用户名。 #### 漏洞修复 PbootCMS 在后续版本中对该漏洞进行了修复,主要措施包括: 1. **加强黑名单**:在后续版本中,黑名单中加入了更多可能被用于攻击的函数,提高了安全性。 2. **增强输入验证**:对输入数据进行了更严格的验证,以防止恶意代码的注入。 3. **代码重构**:对涉及代码执行的部分进行了重构,减少潜在的安全风险。 #### 总结 PbootCMS 任意代码执行漏洞的存在凸显了在 Web 应用程序开发过程中对用户输入进行严格验证的重要性。开发者应持续关注安全更新,及时修复已知漏洞,并采取有效措施预防新的攻击手法。同时,用户也应当定期更新软件版本,避免使用已知存在漏洞的旧版本。

- 粉丝: 27

- 资源: 293

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

前往需求广场,查看用户热搜

前往需求广场,查看用户热搜最新资源

信息提交成功

信息提交成功