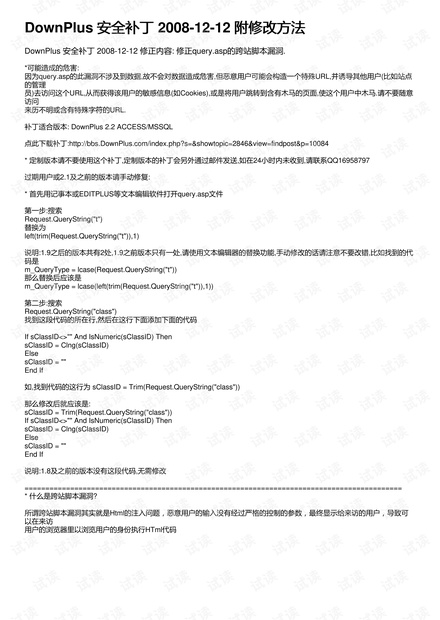

DownPlus 安全补丁是针对2008年12月12日发现的一个特定安全问题进行的修复。这个补丁主要目的是修正query.asp文件中的跨站脚本(XSS)漏洞。跨站脚本是一种常见的网络安全漏洞,允许攻击者在受害者的浏览器上执行恶意脚本,通常通过诱导用户点击含有恶意代码的链接来实现。

XSS漏洞的危害主要在于,它不直接威胁到服务器上的数据安全,因为攻击者无法直接读取或修改数据库中的信息。然而,攻击者可以利用这种漏洞构造特殊URL,当其他用户(尤其是网站管理员)访问这些URL时,他们的敏感信息,如浏览器cookies,可能会被窃取。更进一步,攻击者还可以将用户重定向到包含恶意软件的网页,从而使用户在不知情的情况下感染木马病毒。

DownPlus 2.2版本的ACCESS/MSSQL数据库系统可以通过提供的链接下载此安全补丁。对于定制版本的用户,补丁将通过电子邮件单独发送,如果24小时内未收到,应联系指定的QQ号码进行咨询。而对于过期用户或使用2.1及更早版本的用户,则需要手动进行修复。

手动修复的过程包括两个步骤:

1. 需要使用文本编辑器(如记事本或EditPlus)打开query.asp文件,找到Request.QueryString("t"),将其替换为left(trim(Request.QueryString("t")),1)。对于1.9以后的版本,可能有两处需要修改,1.9之前的版本只需修改一处,确保替换操作时不改变原有的逻辑结构。

2. 搜索Request.QueryString("class"),在找到的代码行下方添加一段新的代码,用于检查输入的sClassID是否为空或可转换为数字。如果原始代码是sClassID = Trim(Request.QueryString("class")),那么修改后的代码应为sClassID = Trim(Request.QueryString("class"));如果sClassID非空且可转化为数字,将其转换为Long类型,否则设为空字符串。

跨站脚本漏洞的原理在于,由于应用程序未能有效过滤和验证用户输入,使得恶意HTML或JavaScript代码可以被注入到网页中,进而被执行。攻击者利用这个漏洞,可以进行各种恶意活动,包括窃取用户的登录凭据、执行钓鱼攻击或者传播恶意软件。因此,及时修补此类漏洞对于保障用户和网站的安全至关重要。