Threat Spotlight : tendances des ransomwares

Les attaques par ransomware ont explosé en 2021, tant au niveau du nombre d'attaques que du montant des rançons exigé. Les cybercriminels étendent également leur rayon d'action et s'intéressent de plus en plus à nos infrastructures critiques. Les attaques se transforment en campagnes approfondies visant les chaînes logistiques logicielles, qui peuvent causer des dégâts à long terme.

Au vu des perspectives d'avenir des ransomwares, personne n'est à l'abri de pertes financières ou d'une actualité dévastatrice pour l'image de marque. Les auteurs de ransomwares s'introduisent dans le fondement même de notre économie numérique, des fournisseurs de logiciels reconnus aux fournisseurs de services informatiques.

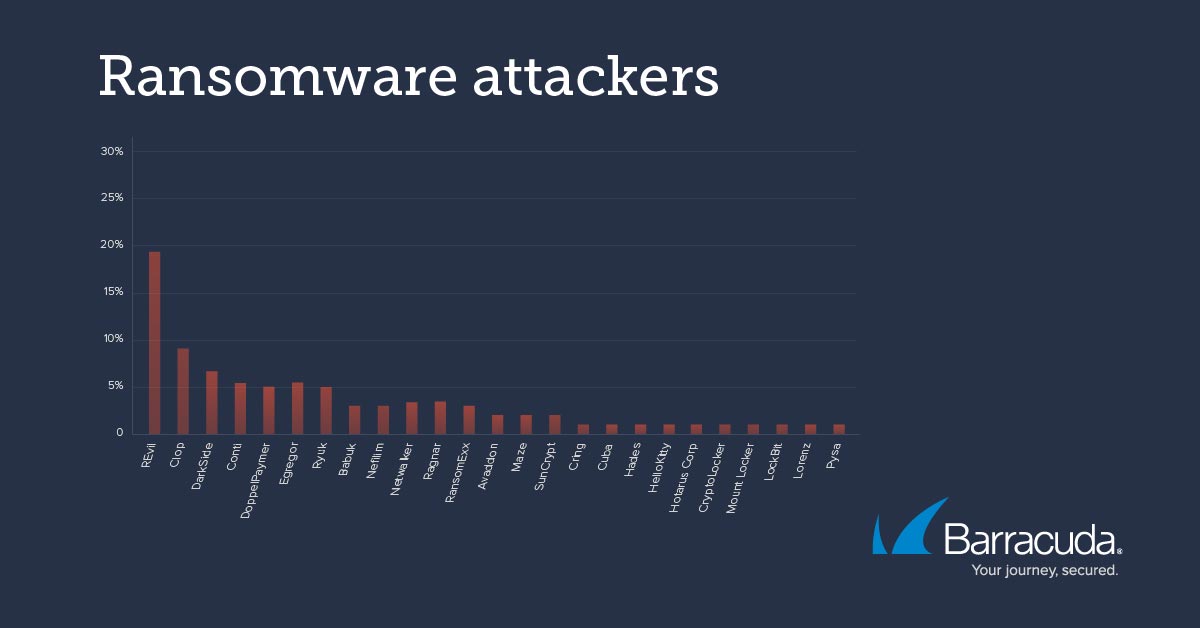

Une grande partie de ces attaques proviennent d'une poignée de gangs de haut vol. D'après notre analyse des attaques par ransomware ayant eu lieu entre août 2020 et juillet 2021, REvil était responsable de 19 % des attaques et DarkSide 8 %.

Dans ce Threat Spotlight, nous examinerons les schémas d'attaque que nous avons identifiés dans notre analyse des 12 derniers mois et proposons des conseils sur la prévention et la reprise après attaque.

Menaces particulièrement importantes

Ransomware — Les cybercriminels utilisent des logiciels malveillants, qui se présentent souvent sous forme de pièce jointe ou de lien dans un e-mail, pour infecter le réseau et bloquer l'accès aux e-mails, aux données et autres fichiers critiques jusqu'au paiement d'une rançon. Sophistiquées et en perpétuelle évolution, ces attaques occasionnent des dégâts et des frais importants. Elles ont en effet la capacité de gripper le fonctionnement quotidien des administrations et de semer le chaos. Il en résulte des pertes financières importantes du fait de l'interruption de service, du paiement des rançons, des coûts liés à la reprise et d'autres dépenses imprévues et non budgétées.

Depuis peu, les criminels ont affiné leurs tactiques pour créer un double système d'extorsion. Avant toute attaque, ils effectuent des recherches sur lesquelles ils basent leurs demandes de rançon. Ils dérobent des données sensibles à leurs victimes puis exigent un paiement en échange de la promesse de ne pas publier ou vendre ces données à d'autres criminels. Étant donné que ces gens ne sont pas dignes de confiance, les victimes qui paient se voient souvent demander un nouveau paiement quelques mois plus tard afin de préserver le secret des données volées. Certains pirates acceptent les paiements mais revendent quand même les données.

Les détails

Au cours des 12 derniers mois, les chercheurs de Barracuda ont identifié et analysé 121 incidents liés à des ransomwares, une augmentation de 64 % par rapport à l'année précédente. Les cybercriminels ciblent toujours massivement les services publics, la santé et l'éducation, mais les attaques sur d'autres types d'entreprises sont en plein essor.

Les attaques ciblant de grandes entreprises, telles que les opérateurs d'infrastructures, les agences de voyage et les services financiers, entre autres, représentaient 57 % de toutes les attaques par ransomware perpétrées entre août 2020 et juillet 2021, contre 18 % seulement dans notre étude de 2020. Les entreprises liées aux infrastructures représentent 11 % des victimes de toutes les attaques étudiées. Et pour cause, les attaques par ransomware se tournent rapidement vers les chaînes logistiques logicielles, qui touchent ainsi beaucoup plus d'entreprises d'un seul coup.

Nous avons déjà vu que les municipalités n'étaient pas toujours bien préparées à ce genre d'attaques. En cause : des budgets souvent restreints, peu de personnel informatique et des outils dépassés. Mais le problème est bien plus grave que nous le pensions. En effet, des fournisseurs de logiciels reconnus ont été utilisés contre leurs propres clients, entraînant une multiplication inquiétante d'attaques provenant de sources inattendues.

Alors que les cybercriminels concentrent encore la majorité de leurs attaques par ransomware sur les entreprises situées aux États-Unis, nous avons découvert que ce type d'attaques se répandait de plus en plus dans le monde. Près de la moitié des attaques des 12 derniers mois ont touché des entreprises américaines (44 %). En comparaison, 30 % des incidents sont survenus dans la région EMEA, 11 % dans les pays d'Asie-Pacifique, 10 % en Amérique latine et 8 % au Canada et au Mexique.

L'exploitation des vulnérabilités liées aux applications dans les attaques par ransomware

Les schémas d'attaque évoluent également. Au lieu de simplement se baser sur des liens et pièces jointes malveillants pour diffuser les ransomwares, les cybercriminels musclent leurs tactiques. Tout d'abord, les pirates cherchent un moyen de dérober des identifiants via des attaques de phishing, puis s'en servent pour accéder aux applications Web utilisées par leurs victimes. Une fois une application compromise, les pirates peuvent introduire des ransomwares et autres malwares dans le système, qui se chargent alors d'infecter le réseau ainsi que les utilisateurs de l'application.

N'oublions pas que les applications Web existent sous plusieurs formes, notamment pour permettre aux utilisateurs de télétravailler. Un portail Web chargé d'un segment de votre infrastructure informatique est aussi dangereux qu'une application SaaS entièrement déployée. À plusieurs reprises au cours de l'année passée, les pirates ont exploité des vulnérabilités d'applications pour prendre le contrôle de l'infrastructure sous-jacente et cibler au final les données les plus importantes pour les chiffrer.

Les 10 plus grandes menaces pour la sécurité des applications selon l'OWASP sont toutes des mécanismes permettant potentiellement d'accéder à l'infrastructure d'une entreprise. Faire confiance uniquement à un VPN pour les personnes en télétravail pose également un risque considérable, quand l'on sait que de nombreux identifiants ont été divulgués sur le dark Web via des mots de passe dérobés. Par exemple, l'attaque de ransomware ayant entraîné l'arrêt prolongé de Colonial Pipeline en mai dernier a débuté quand les pirates ont obtenu accès au réseau via un compte VPN à l'aide d'un mot de passe compromis trouvé sur le dark Web.

Tendances dans les paiements des rançons

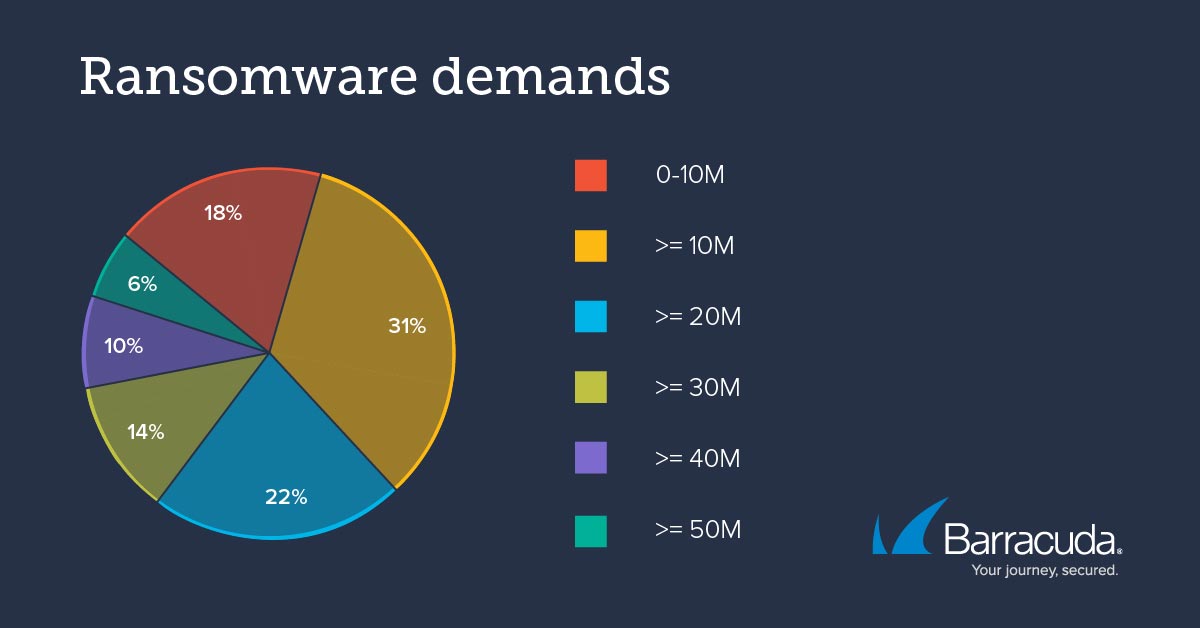

Comme nous l'avons vu depuis quelques années, le montant des rançons augmente radicalement. Aujourd'hui, le montant moyen des rançons demandées est supérieur à 10 millions de dollars. Seuls 18 % des incidents exigeaient des rançons inférieures à 10 millions de dollars et dans 30 % des cas, les montants exigés étaient supérieurs à 30 millions.

Depuis l'adoption plus vaste des cryptomonnaies, nous avons observé une corrélation entre l'augmentation des attaques par ransomware et celle du montant des rançons. Avec l'augmentation de la répression sur le bitcoin et la traçabilité des transactions, les criminels s'intéressent à d'autres méthodes de paiement. En témoigne le gang de ransomware REvil qui demandait des rançons en Monero au lieu de bitcoins.

Cependant, dans notre étude, nous avons également noté plusieurs cas dans lesquels les victimes avaient réussi à réduire le montant des rançons en utilisant des techniques de négociation. JBS a négocié la réduction d'une rançon de 22,5 millions de dollars à 11 millions et Brenntag, un distributeur de produits chimiques allemand, a négocié une demande de rançon de 7,5 millions de dollars à la baisse pour atteindre 4,4 millions. La demande de rançon initiale ne sera peut-être pas la demande finale. Aussi, si l'entreprise victime a l'intention de la payer, il est important d'essayer de négocier. On parle là d'économies qui se chiffrent en millions de dollars.

De plus en plus d'entreprises refusent de payer la rançon, ce qui est probablement à l'origine de l'augmentation de la demande initiale. On note également une tendance à plus de collaboration avec les autorités et les négociateurs de rançons. Le FBI a récemment mis la main sur les portefeuilles en bitcoins de DarkSide et a pu récupérer certains des paiements de rançons. Les autorités ont interrompu les paiements effectués aux affiliés du groupe de ransomware.

Tout cela est très encourageant dans la lutte contre ces cyberattaques. Outre les actions en justice, la Maison Blanche s'est adressée directement aux chefs d'États du monde entier en exigeant des actions fermes contre l'hébergement de cybercriminels. Étant donné le fort impact et la forte médiatisation des dernières attaques, en particulier celles visant des infrastructures critiques, il semblerait que le gouvernement américain ne se contente plus d'envoyer des avertissements. Il est prêt à prendre des mesures fermes, même contre d'autres États-nations s'il y avait des preuves formelles de complicité ou de négligence dans la répression des criminels.

Comment se protéger des ransomwares

La première étape pour se protéger des ransomwares est de partir du principe que vous subirez une attaque, et que ce n'est qu'une question de temps. Deuxièmement, fixez-vous comme objectif de ne pas payer la rançon. Une fois cela en tête, il vous faut mettre en œuvre, au minimum, les trois procédures suivantes.

- Faites tout ce que vous pouvez pour empêcher la perte d'identifiants. Mettez en place des fonctionnalités anti-phishing sur votre messagerie et d'autres outils collaboratifs, et formez régulièrement vos utilisateurs à la sécurité des e-mails.

- Sécurisez vos applications et les accès. Outre le recours à l'authentification multifacteur, vous devriez également mettre en place une solution de sécurité des applications Web pour toutes vos applications SaaS et vos points d'accès à l'infrastructure. Les vulnérabilités des applications se cachent souvent dans le code ou l'infrastructure sous-jacente, par conséquent, il faut protéger vos applications des 10 principales menaces répertoriées par l'OWASP. Si votre application comprend des interactions avec une API, assurez-vous également que vous êtes couvert pour les 10 principales menaces API répertoriées par l'OWASP. En plus de protéger votre application, essayez de réduire au maximum les niveaux d'accès que vous fournissez à vos utilisateurs. Si c'est possible, limitez l'accès au niveau le plus restreint possible, qui permette tout de même à vos utilisateurs d'être productifs. Le mieux est de mettre en place un accès zero trust s'appuyant sur les mesures chargées d'assurer la sécurité des terminaux.

- Sauvegardez vos données. Restez à jour grâce à une solution de protection des données sécurisée capable d'identifier vos données les plus critiques et de mettre en œuvre des fonctionnalités de reprise après attaque. De cette manière, vous pourrez refuser de payer la rançon sans sourciller.

Alors que les cybercriminels cherchent à augmenter leurs profits d'année en année, le secteur de la sécurité doit continuer à mettre au point des solutions qui soient facilement utilisables pour les entreprises de toutes tailles. Les pirates commencent souvent par de petites entreprises, connectées aux cibles plus alléchantes et progressent d'une entreprise à l'autre. Nous espérons vraiment que nous pourrons tous créer des produits qui fonctionnent bien ensemble. Si des produits sont trop complexes pour un segment du marché, nous devons transformer les technologies et produits sophistiqués en services pouvant être utilisés sans faire appel à des compétences en sécurité, souvent onéreuses et difficiles à trouver.

Webinaire - Lutte contre les ransomwares en trois étapes : analyse et constatations de Focus sur les menaces

S’abonner au blog de Barracuda.

Inscrivez-vous pour recevoir des informations sur les menaces, des commentaires sur le secteur et bien plus encore.