La sécurité des technologies opérationnelles (OT) en 2024

La numérisation des technologies opérationnelles (OT) continue de progresser cette année. La mise en réseau des machines, des systèmes cyber-physiques, des dispositifs IoT et des équipements de toutes sortes est loin d’être achevée. Cette tendance concerne non seulement l’industrie et la production, mais aussi divers secteurs tels que la santé, l’énergie, etc.

La numérisation est également synonyme d’optimisation. Les machines sont surveillées, les erreurs sont détectées avant qu’elles ne se produisent, et la qualité et l’efficacité sont perfectionnées. Les coûts s’en trouvent réduits, mais cela a un prix. La mise en réseau est toujours synonyme de vulnérabilité. Ce problème peut être résolu, mais il ne faut pas l’ignorer.

Le plus grand défi est l’augmentation constante de la surface d’attaque. En interne, les machines des environnements OT sont souvent exposées dans de vastes réseaux plats. Au fur et à mesure que les réseaux professionnels se développent et évoluent, les entreprises ajoutent des machines, des appareils et des systèmes de contrôle sans ajuster et segmenter correctement l’architecture réseau. En raison du long cycle de vie des systèmes OT, de l’approche prudente des correctifs logiciels et de l’utilisation de protocoles vulnérables et non sécurisés, il existe un risque important de défaillances à grande échelle. L’utilisation de la mauvaise clé USB, un clic inconsidéré sur un lien ou l’ordinateur portable contaminé d’un technicien de maintenance peuvent suffire à mettre les opérations à l’arrêt. Dans certains secteurs, cela peut être vraiment dangereux.

Les entreprises sont également vulnérables de l’extérieur. Les services cloud et externes provoquent une ouverture vers Internet. L’air gap appartient définitivement au passé. Une gestion négligente des politiques de firewall et des applications et services autorisés facilite la tâche aux pirates. L’un des problèmes les plus importants et souvent cachés reste les points d’accès ouverts à la maintenance à distance. Les employés de l’entreprise et les techniciens tiers utilisent fréquemment l’accès à distance pour gérer les appareils des réseaux OT. Des problèmes surviennent quand aucune solution uniforme ou application d’accès à distance sécurisée n’est mise en place et que les entreprises n’ont aucune vue d’ensemble du management des technologies opérationnelles. De nombreux techniciens utilisent une myriade d’applications et d’outils de partage d’écran réutilisés pour accéder à la technologie opérationnelle. Bien que ces outils puissent fonctionner, ils ne disposent pas des fonctions de sécurité nécessaires pour protéger totalement les technologies critiques. L’exposition directe à Internet des applications OT gérées à distance et des interfaces de management offre aux pirates de nombreuses possibilités. Combinée à une segmentation interne insuffisante ou inexistante, cette situation leur offre une cible facile.

Que faire alors ?

Sans adopter chaque nouvelle mode technologique, les entreprises doivent réduire au maximum la surface d’attaque, ce qui signifie d’abord la réduire à l’essentiel. Les équipes de sécurité IT et OT doivent veiller à ce que tous les services indispensables qui ne peuvent être consolidés soient mis en conformité avec les normes de sécurité actuelles.

Le manque de sensibilisation aux risques et aux vulnérabilités en matière de sécurité est également un problème. Le personnel des OT doit être sensibilisé et formé à la sécurité. Ces personnes ont souvent une connaissance approfondie des processus et des outils et services utilisés, et peuvent être extrêmement utiles dans la mise en œuvre des mesures de sécurité si elles sont impliquées.

Les projets de sécurité OT s’inscrivent dans un cycle continu et représentent un processus continu. Pour résoudre ce problème, il est important de se fixer des objectifs réalistes, de commencer par les plus grandes failles de sécurité, puis d’affiner.

Management des actifs et des vulnérabilités

Une fois que l’entreprise connaît l’étendue et les efforts prévus, les responsables IT/OT doivent obtenir une vue d’ensemble. Cela implique de déterminer quels actifs et systèmes de contrôle existent et comment fonctionnent les voies de communication entre eux. Idéalement, ce processus permet d’identifier les systèmes vulnérables aux menaces connues et de les sécuriser en conséquence. C’est un processus difficile pour de nombreuses entreprises, mais les outils d’analyse du réseau et de détection d’anomalies peuvent être très utiles pour évaluer la situation initiale.

Surface d’attaque externe

L’expérience montre que les services d’accès externe à distance aux réseaux OT constituent la plus grande faille de la sécurité des OT. Idéalement, l’entreprise devrait approuver et gérer un outil unique pour tous les accès à distance, en interne ou par l’intermédiaire d’un fournisseur de services gérés. L’utilisation d’un outil d’accès réseau zero trust (ZTNA) est fortement recommandée, car il permet d’activer individuellement les applications et les protocoles en fonction du groupe d’utilisateurs, ce qui empêche un accès généralisé au réseau depuis l’extérieur, comme cela arrive souvent avec les connexions VPN traditionnelles. Les solutions ZTNA peuvent également contrôler la posture de sécurité sur l’appareil final et vérifier que l’appareil et l’utilisateur respectent les politiques de sécurité.

Quelles que soient les opinions sur les outils VPN, tout est préférable aux services exposés directement sur Internet. Désactivez immédiatement l’accès illimité au partage d’écran, aux interfaces web, aux sessions de protocole de bureau à distance (RDP) et aux API s’ils sont présents sur le réseau. Prohiber ce type d’accès est nécessaire, car il s’agit d’un interdit absolu en matière de cybersécurité. Il est également important d’éviter les hôtes intermédiaires dans le réseau interne ou dans une DMZ, car ils constituent des points de défaillance uniques et des cibles de grande valeur pour les acteurs malveillants. S’il est indispensable de rendre les actifs accessibles, l’organisation doit restreindre l’accès en fonction des rôles des utilisateurs. Tout le monde n’a pas besoin d’avoir accès à tout. L’idéal est d’opter pour le principe du « moindre privilège ».

Surface d’attaque interne

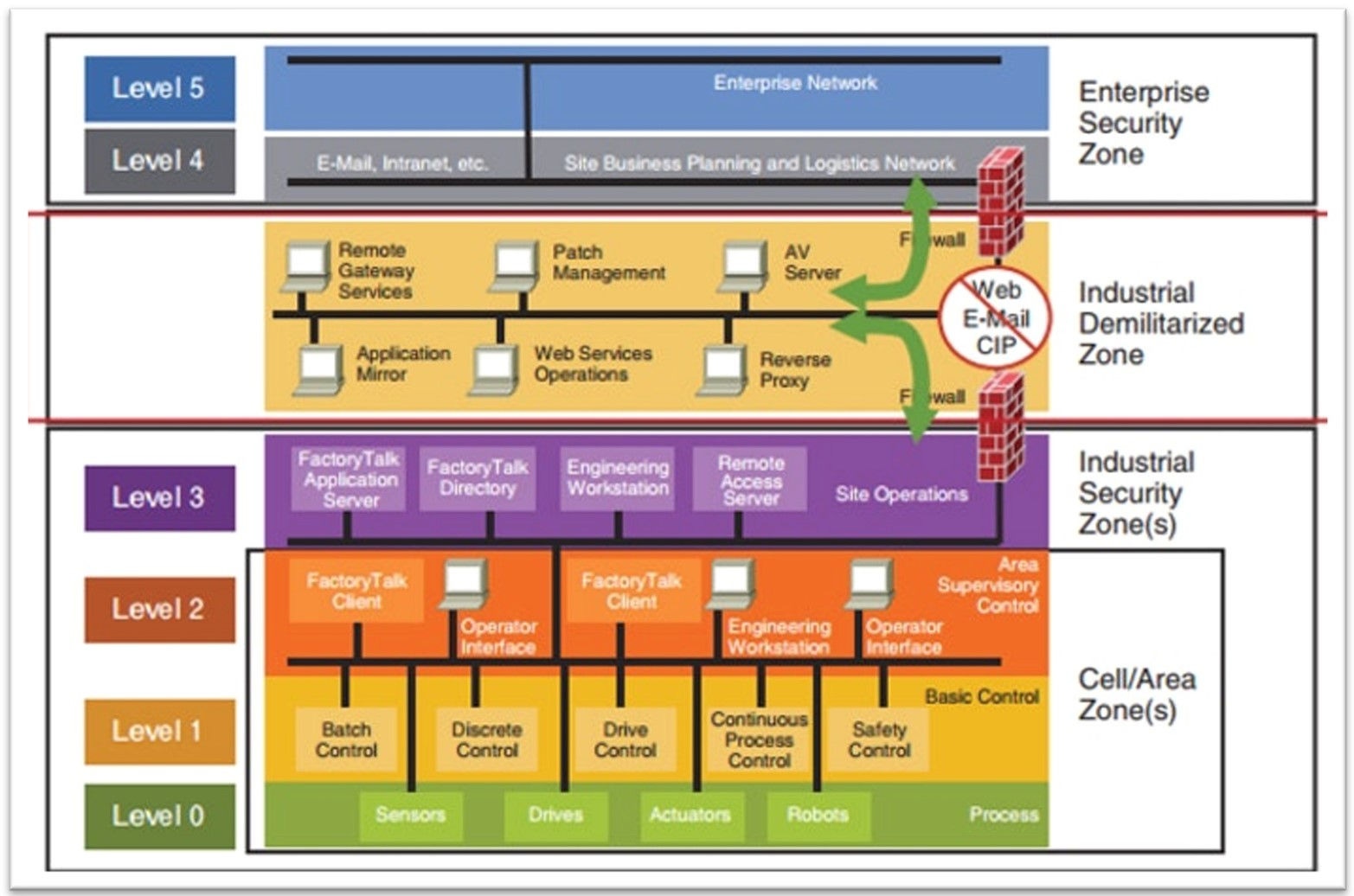

Aujourd’hui, se fier uniquement à la sécurité périmétrique, c’est manquer de prévoyance. Bien sûr, nous devons repousser toutes les attaques et nous protéger des logiciels malveillants, mais la conception des mesures de défense doit toujours partir du principe qu’un pirate finira par pénétrer dans le réseau interne et qu’il existe de nombreux vecteurs d’attaque. La mise en œuvre de mesures de sécurité est nécessaire pour contenir une compromission et éviter une panne totale. Même si un pirate parvient à s’infiltrer, il n’est pas trop tard pour bien se défendre. Pour les environnements OT, cela signifie diviser et structurer les réseaux plats. Il existe différentes méthodes de micro-segmentation, en fonction des besoins individuels de l’entreprise. Beaucoup suivent le modèle Purdue, ce qui est logique. Le plus grand défi consiste à segmenter un réseau sans le reconstruire entièrement. Nous devons minimiser les temps d’arrêt et ne pas négliger le risque que certaines machines ne supportent pas une refonte du réseau. Par conséquent, lors du choix d’une solution appropriée, il est conseillé d’assurer une mise en œuvre fluide en mode Transparent.

Que faire en cas de violation ?

Il est important de répondre rapidement à cette question. La détection et la réponse aux incidents sont essentielles, et une entreprise ne peut pas répondre à un incident si elle ne sait pas ce qui se passe dans son infrastructure. Outre les moyens techniques de visibilité et d’analyse, les responsables de la sécurité doivent également mettre en place les technologies et les processus de continuité des activités. Les incidents de sécurité se produisent rarement le lundi matin, mais plutôt au moment le moins opportun.

Le facteur humain

... est toujours le maillon faible de la chaîne. C’est pourquoi chaque entreprise doit favoriser une culture de vigilance et adopter des mesures de sensibilisation et de formation afin que les employés puissent reconnaître les tentatives d’attaque. Il est également très important que toutes les personnes concernées acceptent les mesures de sécurité et comprennent pourquoi elles sont nécessaires.

Les cyberattaques sont de plus en plus sophistiquées sur le plan technique, les acteurs malveillants sont mieux préparés aux éventualités et les victimes sont présélectionnées et ciblées de manière stratégique. L’intelligence artificielle (IA) est utilisée par les organisations cybercriminelles pour améliorer et accélérer toutes les phases des cyberattaques. La cybercriminalité organisée, les groupes d’États-nations, les groupes de menaces plus ou moins affiliés et les acteurs individuels volent de mieux en mieux nos données et informations sensibles.

La solution Barracuda pour la sécurité des OT

Chez Barracuda, nous recommandons d’utiliser notre solution primée et sur mesure Secure Connector, dans des infrastructures IoT dispersées. Le Secure Connector utilise le protocole VPN TINA (Traffic Independent Network Architecture) exclusif de Barracuda sur Ethernet, Wi-Fi ou 4G/LTE et est disponible sous forme de matériel standard ou robuste. Ces appliances compactes fonctionnent avec Barracuda CloudGen Firewall ou Barracuda SecureEdge pour connecter les appareils distants et les micro-réseaux aux ressources de l’entreprise, offrant une sécurité complète de nouvelle génération et servant de hub de connectivité pour toutes les connexions entre les appareils IoT et Internet. Secure Connector prend également en charge l’edge computing, ce qui permet aux techniciens de créer une logique de contrôle et de surveillance personnalisée pour les appareils protégés.

Barracuda SecureEdge est une solution SASE (Secure Access Service Edge) de qualité professionnelle qui offre une visibilité et des capacités de management complètes pour les réseaux hybrides et convergents. SecureEdge vous permet de passer facilement à une solution SASE complète, à votre propre rythme. Consultez cet article de blog pour en savoir plus sur l’introduction de SASE dans votre environnement de sécurité existant.

S’abonner au blog de Barracuda.

Inscrivez-vous pour recevoir des informations sur les menaces, des commentaires sur le secteur et bien plus encore.