Matriks autentikasi Passkey (FIDO2) dengan ID Microsoft Entra

ID Microsoft Entra memungkinkan kode akses (FIDO2) digunakan untuk autentikasi tanpa kata sandi multifaktor. Artikel ini membahas aplikasi asli, browser web, dan sistem operasi mana yang mendukung masuk menggunakan kode akses dengan ID Microsoft Entra.

Untuk mengaktifkan kunci keamanan FIDO2 untuk membuka kunci perangkat Windows, lihat Mengaktifkan masuk kunci keamanan FIDO2 ke perangkat Windows 10 dan 11 dengan ID Microsoft Entra.

Catatan

MICROSOFT Entra ID saat ini mendukung kode akses terikat perangkat yang disimpan pada kunci keamanan FIDO2 dan di Microsoft Authenticator. Microsoft berkomitmen untuk mengamankan pelanggan dan pengguna dengan kode akses. Kami berinvestasi dalam kode akses yang disinkronkan dan terikat perangkat untuk akun kerja.

Ikhtisar

| OS | Chrome | Azure Stack Edge | Firefox | Safari | Aplikasi asli |

|---|---|---|---|---|---|

| Windows | ✅ | ✅ | ✅ | T/A | ✅ |

| macOS | ✅ | ✅ | ✅ | ✅ | ✅ 2 |

| ChromeOS | ✅ | T/A | T/A | T/A | T/A |

| Linux | ✅ | ✅ | ✅ 1 | T/A | ❌ |

| iOS | ✅ | ✅ | ✅ | ✅ | ✅ 2 |

| Android | ✅ | ✅ 1 | ❌ | T/A | ✅ 2 |

1Masuk dengan kode akses di Microsoft Authenticator belum didukung dalam skenario ini.

2Memerlukan broker autentikasi untuk diinstal pada perangkat pengguna. Beberapa aplikasi Microsoft mendukung autentikasi kode akses tanpa broker autentikasi. Untuk informasi selengkapnya, lihat dukungan aplikasi asli .

Pertimbangan untuk setiap platform

Windows

- Pengalaman masuk passkey terbaik ada di Windows 11 versi 22H2 atau yang lebih baru.

- Masuk dengan kunci keamanan memerlukan salah satu item berikut:

- Windows 10 versi 1903 atau yang lebih baru

- Microsoft Edge berbasis Chromium

- Chrome 76 atau yang lebih baru

- Firefox 66 atau yang lebih baru

-

Microsoft Graph PowerShell mendukung kode akses (FIDO2). Beberapa modul PowerShell yang menggunakan Internet Explorer alih-alih Edge tidak mampu melakukan autentikasi FIDO2. Misalnya, modul PowerShell untuk SharePoint Online atau Teams, atau skrip PowerShell apa pun yang memerlukan kredensial admin, jangan minta FIDO2.

- Sebagai solusinya, sebagian besar vendor dapat menempatkan sertifikat pada kunci keamanan FIDO2. Autentikasi berbasis sertifikat (CBA) berfungsi di semua browser. Jika Anda dapat mengaktifkan CBA untuk akun admin tersebut, Anda dapat memerlukan CBA alih-alih FIDO2 di sementara.

macOS

- Masuk dengan kode akses memerlukan macOS Catalina 11.1 atau yang lebih baru dengan Safari 14 atau yang lebih baru karena MICROSOFT Entra ID memerlukan verifikasi pengguna untuk autentikasi multifaktor.

- Kunci keamanan komunikasi jarak dekat (NFC) dan Bluetooth Low Energy (BLE) tidak didukung oleh Apple di macOS.

- Pendaftaran kunci keamanan baru tidak berfungsi pada browser macOS ini karena tidak meminta untuk menyiapkan biometrik atau PIN.

- Lihat Masuk ketika lebih dari tiga kode akses terdaftar untuk Safari di macOS.

ChromeOS

- Kunci keamanan NFC dan BLE tidak didukung di ChromeOS oleh Google.

- Pendaftaran kunci keamanan tidak didukung di browser ChromeOS atau Chrome.

Linux

- Masuk dengan kode akses di Microsoft Authenticator tidak didukung di Firefox di Linux.

iOS

- Masuk dengan kode akses memerlukan iOS 14.3 atau yang lebih baru karena MICROSOFT Entra ID memerlukan verifikasi pengguna untuk autentikasi multifaktor.

- Kunci keamanan BLE tidak didukung di iOS oleh Apple.

- Pendaftaran kunci keamanan baru tidak berfungsi di browser iOS karena tidak meminta untuk menyiapkan biometrik atau PIN.

- Lihat Masuk ketika lebih dari tiga kunci akses telah terdaftar.

Android

- Masuk dengan kode akses memerlukan Google Play Services 21 atau yang lebih baru karena MICROSOFT Entra ID memerlukan verifikasi pengguna untuk autentikasi multifaktor.

- Kunci keamanan BLE tidak didukung di Android oleh Google.

- Pendaftaran kunci keamanan dengan MICROSOFT Entra ID belum didukung di Android.

- Masuk dengan kode akses tidak didukung di Firefox di Android.

Dukungan aplikasi asli

Bagian berikut mencakup dukungan untuk autentikasi passkey (FIDO2) di Microsoft dan aplikasi pihak ketiga dengan ID Microsoft Entra.

Catatan

Autentikasi passkey dengan Penyedia Identitas (IDP) pihak ketiga tidak didukung di aplikasi pihak ketiga menggunakan broker autentikasi, atau aplikasi Microsoft di macOS, iOS, atau Android saat ini.

Dukungan aplikasi asli dengan broker autentikasi

Aplikasi Microsoft menyediakan dukungan asli untuk autentikasi kode akses untuk semua pengguna yang memiliki broker autentikasi yang diinstal untuk sistem operasi mereka. Autentikasi passkey juga didukung untuk aplikasi pihak ketiga menggunakan broker autentikasi.

Jika pengguna menginstal broker autentikasi, mereka dapat memilih untuk masuk dengan kode akses saat mereka mengakses aplikasi seperti Outlook. Mereka dialihkan untuk masuk dengan kode akses, dan dialihkan kembali ke Outlook sebagai pengguna yang masuk setelah autentikasi berhasil.

Tabel berikut mencantumkan broker autentikasi mana yang didukung untuk sistem operasi yang berbeda.

| OS | Broker autentikasi |

|---|---|

| iOS | Microsoft Authenticator |

| macOS | Portal Perusahaan Microsoft Intune |

| Android | Aplikasi Authenticator, Company Portal, atau Koneksi ke Windows |

iOS

- Masuk dengan kode akses di aplikasi asli tanpa plug-in Microsoft Enterprise Single Sign On (SSO) memerlukan iOS 16.0 atau yang lebih baru.

- Masuk dengan kode akses di aplikasi asli dengan plug-in SSO memerlukan iOS 17.1 atau yang lebih baru.

macOS

- Di macOS, plug-in Akses Menyeluruh (SSO) Microsoft Enterprise

diperlukan untuk mengaktifkan Portal Perusahaan sebagai broker autentikasi. Perangkat yang menjalankan macOS harus memenuhi persyaratan plug-in SSO, termasuk pendaftaran dalam manajemen perangkat seluler. - Masuk dengan kode akses di aplikasi asli dengan plug-in SSO memerlukan macOS 14.0 atau yang lebih baru.

Android

- Masuk dengan kunci keamanan FIDO2 ke aplikasi asli memerlukan Android 13 atau yang lebih baru.

- Masuk dengan kode akses di Microsoft Authenticator ke aplikasi asli memerlukan Android 14 atau yang lebih baru.

Dukungan aplikasi Microsoft tanpa broker autentikasi

Tabel berikut mencantumkan dukungan aplikasi Microsoft untuk passkey (FIDO2) tanpa broker autentikasi.

| Aplikasi | macOS | iOS | Android |

|---|---|---|---|

| Desktop Jauh | ✅ | ✅ | ❌ |

| Aplikasi Windows | ✅ | ✅ | ❌ |

Dukungan aplikasi pihak ketiga tanpa broker autentikasi

Jika pengguna belum menginstal broker autentikasi, mereka masih dapat masuk dengan kode akses saat mereka mengakses aplikasi berkemampuan MSAL. Untuk informasi selengkapnya tentang persyaratan untuk aplikasi berkemampuan MSAL, lihat Mendukung autentikasi tanpa kata sandi dengan kunci FIDO2 di aplikasi yang Anda kembangkan.

Masalah umum

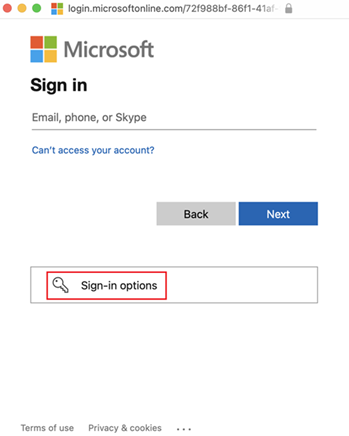

Masuk ketika lebih dari tiga kode akses terdaftar

Jika Anda mendaftarkan lebih dari tiga kode akses, masuk dengan kode akses mungkin tidak berfungsi di iOS atau Safari di macOS. Jika Anda memiliki lebih dari tiga kode akses, sebagai solusinya, klik Opsi masuk dan masuk tanpa memasukkan nama pengguna.