Startproces på en Intel-baseret Mac

Intel-baseret Mac med en Apple T2-sikkerhedschip

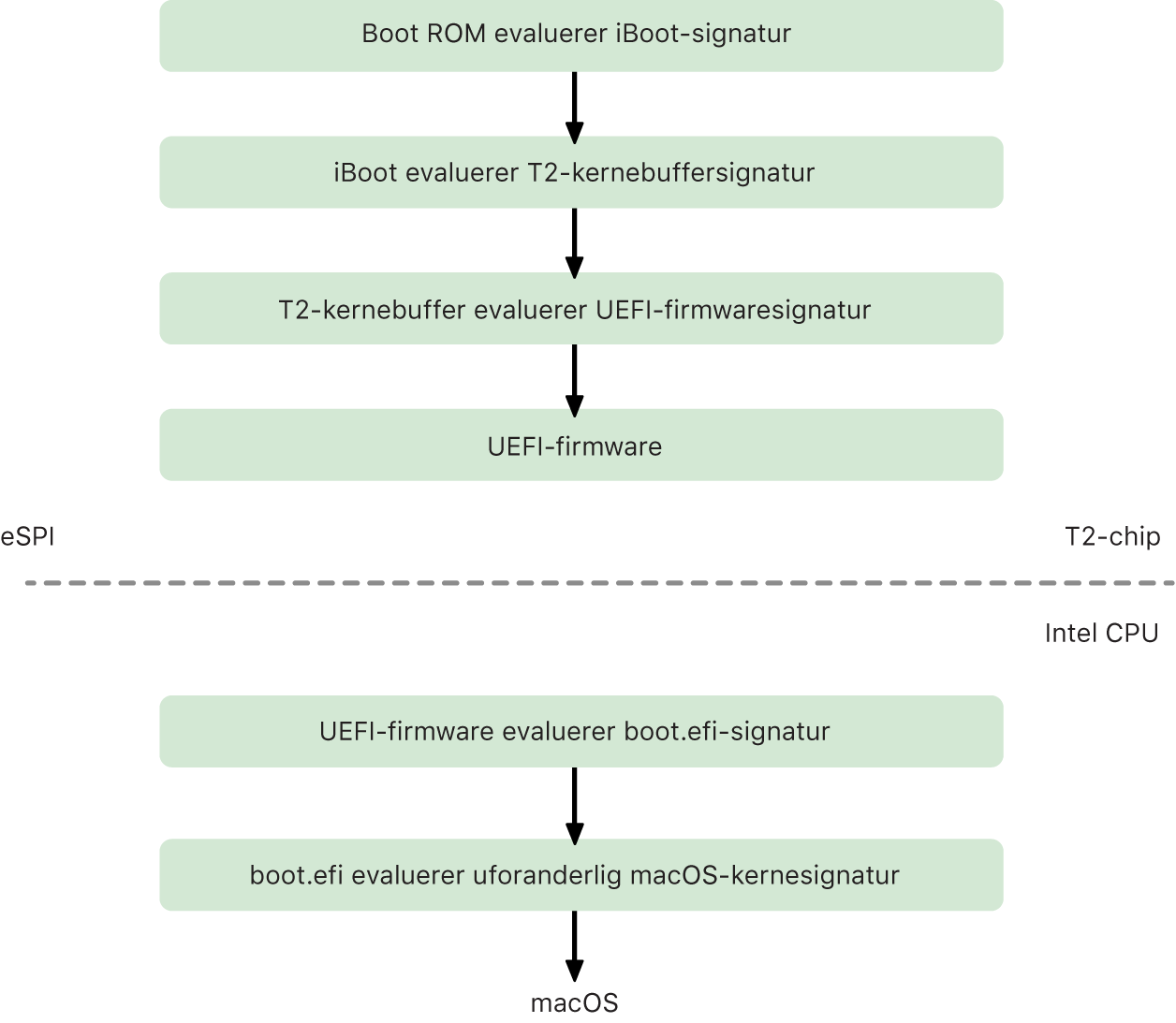

Når en Intel-baseret Mac-computer med Apple T2-sikkerhedschippen tændes, udfører chippen en sikker start fra sin Boot ROM på samme måde som på iPhone, iPad og en Mac med Apple Silicon. Dette kontrollerer bootloaderen i iBoot og er det første trin i godkendelseskæden. iBoot kontrollerer kerne- og kerneudvidelseskoden på T2-chippen, som derefter kontrollerer Intel UEFI-firmwaren. UEFI-firmwaren og den tilhørende signatur er fra start kun tilgængelige på T2-chippen.

Efter godkendelse bliver UEFI-firmwaren tilknyttet en del af T2-chippens hukommelse. Denne hukommelse bliver gjort tilgængelig for Intel-CPU’en via eSPI (enhanced Serial Peripheral Interface). Når Intel-CPU’en starter, henter den UEFI-firmwaren via eSPI fra den integritetskontrollerede, hukommelsestilknyttede kopi af firmwaren, der ligger på T2-chippen.

Kontrollen af godkendelseskæden fortsætter i Intel-CPU’en, hvor UEFI-firmwaren evaluerer signaturen for boot.efi, der er bootloader i macOS. Signaturerne til sikker start af macOS ligger på Intel-chippen i samme Image4-format, der bruges på iOS, iPadOS og T2-chips til sikker start, og den kode, der fortolker Image4-arkiverne, er den samme hardwarekode som på den eksisterende implementering af sikker start i iOS og iPadOS. Boot.efi godkender signaturen til et nyt arkiv kaldet immutablekernel. Når sikker start er slået til, repræsenterer immutablekernel-arkivet alle de Apple-kerneudvidelser, der skal bruges til at starte macOS. Politikken til sikker start afvikles ved overdragelse til immutablekernel, hvorefter macOS-sikkerhedspolitikker (som f.eks. beskyttelse af systemets integritet og signerede kerneudvidelser) træder i kraft.

Hvis der er fejl eller nedbrud i denne proces, skifter Mac til macOS-gendannelsestilstand, gendannelsestilstand for Apple T2-sikkerhedschip eller DFU-tilstand (Device Firmware Upgrade) for Apple T2-sikkerhedschip.

Microsoft Windows på en Intel-baseret Mac med en T2-chip

Som standard har en Intel-baseret Mac, der understøtter sikker start, kun tillid til indhold, der er signeret af Apple. Men for at forbedre sikkerheden af Bootcamp-installeringer understøtter Apple også sikker start af Windows. UEFI-firmwaren (Unified Extensible Firmware Interface) indeholder en kopi af Microsoft Windows Production CA 2011-certifikatet, der bruges til at godkende bootloadere fra Microsoft.

Bemærk: Der er i øjeblikket ikke nogen godkendelse af Microsoft Corporation UEFI CA 2011, som tillader godkendelse af kode signeret af Microsoft-partnere. UEFI CA bliver normalt anvendt til at verificere ægtheden af bootloadere til andre operativsystemer som f.eks. Linux-varianter.

Understøttelse af sikker start af Windows er ikke slået til som standard, men slås til ved brug af Boot Camp-assistent (BCA). Når en bruger afvikler BCA, bliver macOS omkonfigureret til at godkende Microsofts førstepartssignerede kode under opstarten. Når BCA er færdig, og hvis macOS ikke kan godkende Apples førstepartstillidsevaluering i endnu en start, forsøger UEFI-firmwaren at evaluere tilliden til objektet i overensstemmelse med UEFI-formatering til sikker start. Hvis tillidsevalueringen lykkes, fortsætter Mac med at starte Windows. Hvis det ikke lykkes, skifter Mac til macOS-gendannelse, og brugeren får besked om, at tillidsevalueringen ikke blev gennemført.

Intel-baserede Mac-computere uden en T2-chip

En Intel-baseret Mac uden en T2-chip understøtter ikke sikker start. Derfor indlæser UEFI-firmwaren (Unified Extensible Firmware Interface) macOS-starteren (boot.efi) fra arkivsystemet uden kontrol, og starteren indlæser kernen (prelinkedkernel) fra arkivsystemet uden kontrol. For at beskytte integriteten i startkæden bør brugeren slå alle disse sikkerhedsmekanismer til:

System Integrity Protection (SIP): Dette er slået til som standard og beskytter starteren og kernen mod skadelig kode fra et fungerende macOS.

FileVault: Dette kan slås til på to måder: enten af brugeren eller af en MDM-administrator (Mobile Device Management). Dette beskytter mod, at en person med onde hensigter, der har fysisk adgang, kan benytte funktionen Computer som ekstern harddisk til at overskrive starteren.

Firmwareadgangskode: Denne kan slås til på to måder: Af brugeren eller af en MDM-administrator. Det er med til at beskytte computeren mod, at en person med onde hensigter, der har fysisk adgang, kan starte alternative startfunktioner såsom macOS-gendannelse, Enkeltbrugerfunktion eller Computer som ekstern harddisk, hvorfra starteren kan overskrives. Det er også med til at forhindre start fra alternative medier, som en person med onde hensigter eventuelt ville kunne bruge til at afvikle kode, der overskriver starteren.