Métodos de inscripción basada en cuentas con dispositivos Apple

La inscripción de usuarios basada en cuentas y la inscripción de dispositivos basada en cuentas proporcionan a usuarios y organizaciones una manera sencilla y segura de configurar dispositivos Apple para que funcionen con sólo iniciar sesión con una cuenta de Apple administrada.

Este enfoque permite que se inicie sesión tanto con una cuenta de Apple administrada como con una cuenta de Apple personal en el mismo dispositivo, con una separación completa de los datos del trabajo y los personales. Los usuarios mantienen la privacidad de su información personal, y el equipo de TI da soporte a las apps, configuraciones y cuentas relacionadas con el trabajo.

Para permitir esta separación, se modificó la manera en que se manejan las apps y los respaldos:

Se eliminan todas las configuraciones cuando se quita el perfil de configuración.

Las apps administradas se eliminan siempre durante la cancelación de la inscripción.

Las apps instaladas antes de la inscripción en la solución de MDM no se pueden convertir en apps administradas.

Al restaurar desde un respaldo no se restaura la inscripción de MDM.

Los usuarios que inician sesión con su cuenta de Apple personal no pueden aceptar una invitación para la distribución de apps administradas.

Aunque las cuentas Apple administradas se pueden crear manualmente, las organizaciones pueden aprovechar la integración con un proveedor de identidad, como Google Workspace o Microsoft Entra ID

Para obtener más información sobre la autenticación federada, consulta Introducción a la autenticación federada con Apple School Manager o Introducción a la autenticación federada con Apple Business Manager.

Proceso de inscripción basada en cuentas

Para inscribir un dispositivo utilizando la inscripción de usuarios basada en cuentas o la inscripción de dispositivos basada en cuentas, el usuario debe ir a Configuración > General > Admón. de dispositivos y VPN, o a Configuración del Sistema > General > Administración de dispositivos, y seleccionar Inicia sesión con tu cuenta escolar o del trabajo.

Esto inicia un proceso de cuatro fases para inscribir el dispositivo a la solución de MDM:

Descubrimiento del servicio: el dispositivo determina la URL de inscripción de la solución de MDM.

Identificador de acceso y autenticación: el usuario proporciona credenciales para autorizar la inscripción y obtener un identificador de acceso emitido para la autenticación durante el uso.

Inscripción a la solución de MDM: el perfil de inscripción se envía al dispositivo y el usuario debe iniciar sesión con su cuenta de Apple administrada para completar la inscripción.

Autenticación continua: la solución de MDM verifica al usuario inscrito de forma continua usando el identificador de acceso.

Fase 1: Descubrimiento del servicio

En el primer paso, el descubrimiento del servicio intenta identificar la URL de inscripción de la solución de MDM y, a la vez, usa el identificador ingresado por el usuario, como eliza@betterbag.com. El dominio debe usar un nombre de dominio completo (FQDN) que anuncia el servicio de MDM a la organización del usuario.

A continuación, ocurre lo siguiente:

Paso 1

El dispositivo identifica el dominio en el identificador proporcionado (en el ejemplo anterior, betterbag.com).

Paso 2

El dispositivo solicita el recurso bien conocido del domino de la organización, por ejemplo, https://<domain>/.well-known/com.apple.remotemanagement.

El cliente incluye dos parámetros de solicitud en la ruta de URL de la solicitud HTTP GET:

user-identifier: el valor del identificador de la cuenta ingresada (en el ejemplo anterior, eliza@betterbag.com).

model-family: la familia de modelos del dispositivo (por ejemplo, iPhone, iPad o Mac).

Nota: el dispositivo sigue solicitudes de redireccionamiento HTTP 3xx, lo cual permite que el archivo com.apple.remotemanagement se aloje en otro servidor, al cual el dispositivo puede conectarse.

En dispositivos con iOS 18.2, iPadOS 18.2, macOS 15.2 y visionOS 2.2, o versiones posteriores, el proceso de descubrimiento de servicios permite al dispositivo obtener recursos bien conocidos de una ubicación alternativa especificada por la solución de MDM vinculada a Apple School Manager o Apple Business Manager. El descubrimiento del servicio aún dará preferencia al recurso bien conocido en el dominio de la organización. En caso de que la solicitud falle, el dispositivo consulta Apple School Manager o Apple Business Manager para obtener una ubicación alternativa de un recurso bien conocido. Este proceso requiere que el dominio utilizado en el identificador se verifique en Apple School Manager o Apple Business Manager. Para obtener más información, consulta Agregar y verificar un dominio en Apple School Manager o Agregar y verificar un dominio en Apple Business Manager.

Para usar esta capacidad, la URL del descubrimiento de servicios alternativo debe configurarse en la solución de MDM vinculada a Apple Business Manager y Apple School Manager. Cuando el dispositivo se comunica con Apple School Manager o Apple Business Manager, se usa el tipo de dispositivo para determinar la solución de MDM asignada a ese tipo; y se usa el mismo proceso para determinar la solución de MDM predeterminada para la inscripción de dispositivos automatizada. Si la solución de MDM asignada tiene configurada una URL de descubrimiento de servicios, el dispositivo solicita el recurso bien conocido de esa ubicación. Para establecer la asignación predeterminada de un dispositivo, consulta Establecer la asignación predeterminada de un dispositivo en Apple School Manager o Establecer la asignación predeterminada de un dispositivo en Apple Business Manager.

La solución de MDM también puede alojar el recurso bien conocido.

Paso 3

El servidor que aloja el recurso bien conocido, responde con un documento JSON de descubrimiento de servicios que sigue el siguiente esquema:

{ "Servers": [ { "Version": "<Version>", "BaseURL": "<BaseURL>" } ]}Las claves de inscripción a la solución de MDM, sus tipos y descripciones se indican en la siguiente tabla. Todas las claves son obligatorias.

Clave | Tipo | Descripción |

|---|---|---|

Servers | Arreglo | Una lista con una sola entrada. |

Version | cadena | Esta clave determina el método de inscripción a usar, y debe ser |

BaseURL | cadena | La URL de inscripción de la solución de MDM. |

Importante: El servidor debe asegurarse de que el campo del encabezado Content-Type en la respuesta HTTP es application/json.

Paso 4

El dispositivo envía una solicitud HTTP POST a la URL de inscripción especificada en el campo BaseURL.

Fase 2: Identificador de acceso y autenticación

Para autorizar la inscripción, el usuario necesita autenticarse con la solución de MDM. Después de la autenticación correcta, la solución de MDM emite un identificador de acceso para el dispositivo. El dispositivo almacena el identificador de forma segura cuando se autorizan solicitudes subsecuentes.

El identificador de acceso:

Es un elemento clave del proceso de autenticación inicial y acceso continuo a los recursos de MDM

Sirve como un puente seguro entre la cuenta de Apple administrada y la solución de MDM

Se usa para permitir el acceso continuo a recursos del trabajo mediante todas las inscripciones basadas en cuentas

En el iPhone, iPad, y Apple Vision Pro, se puede optimizar el proceso de autenticación inicial y continuo utilizando el SSO de inscripción (inicio de sesión único de inscripción) para reducir el número de solicitudes de autenticación repetidas. Para obtener más información, consulta Inicio de sesión único (SSO) de inscripción para el iPhone, iPad y Apple Vision Pro.

Fase 3: Inscripción a la solución de MDM

Utilizando el identificador de acceso, el dispositivo puede autenticarse con la solución de MDM y acceder al perfil de inscripción de la MDM. Este perfil contiene toda la información que el dispositivo necesita para realizar la inscripción. Para completar la inscripción, el usuario debe iniciar sesión con su cuenta de Apple administrada. Una vez completada la inscripción, la cuenta de Apple administrada se muestra de forma prominente en Configuración y Configuración del Sistema.

Para obtener más información sobre qué servicios de iCloud están disponibles para los usuarios, consulta Acceso a los servicios de iCloud.

Fase 4: Autenticación continua

Después de la inscripción, el identificador de acceso permanece activo y se incluye en todas las solicitudes a la solución de MDM que utilizan el encabezado HTTP Authorization. Esto permite a la solución de MDM verificar de forma continua al usuario, y ayuda a asegurar que sólo los usuarios autorizados retienen acceso a los recursos de la organización.

Los identificadores de acceso suelen expirar después de un periodo establecido. Cuando esto ocurre, el dispositivo puede pedir al usuario que vuelva a autenticarse para renovar el identificador de acceso. La revalidación periódica ayuda a aumentar la seguridad, algo importante tanto para los dispositivos personales como para los que son propiedad de la organización. Con el inicio de sesión único de inscripción, la renovación del identificador se produce automáticamente mediante el proveedor de identidad de la organización, lo que garantiza un acceso ininterrumpido y sin necesidad de autenticarse de nuevo.

Cómo se separan los datos del usuario de los de la organización con los métodos de inscripción basada en cuentas

Cuando se completa la inscripción de usuarios basada en cuentas o la inscripción de dispositivos basada en cuentas, se crean claves de encriptación separadas en el dispositivo automáticamente. Si un usuario cancela la inscripción del dispositivo o se usa una solución de MDM para darlo de baja de forma remota, esas claves de encriptación se destruyen de forma segura. Las claves se usan para separar criptográficamente los datos administrados que se indican en la siguiente tabla:

Contenido | Versiones de sistemas operativos mínimos compatibles | Descripción | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Contenedores de datos de apps administradas | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Las apps administradas que usan la sincronización de datos de iCloud usan las cuentas de Apple administradas asociadas a la inscripción de MDM. Esto incluye las apps administradas (las que se instalaron con la clave | |||||||||

App Calendario | iOS 16 iPadOS 16.1 macOS 13 visionOS 1.1 | Los eventos están separados. | |||||||||

Elementos del llavero | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | La app de terceros para Mac debe usar la API Llavero de protección de datos. Para obtener más información, consulta la variable global kSecUseDataProtectionKeychain en el sitio web de Apple Developer. | |||||||||

App Mail | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Los archivos adjuntos y el cuerpo de los mensajes en la app Mail están separados. | |||||||||

App Notas | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Las notas están separadas. | |||||||||

App Recordatorios | iOS 17 iPadOS 17 macOS 14 visionOS 1.1 | Los recordatorios están separados. | |||||||||

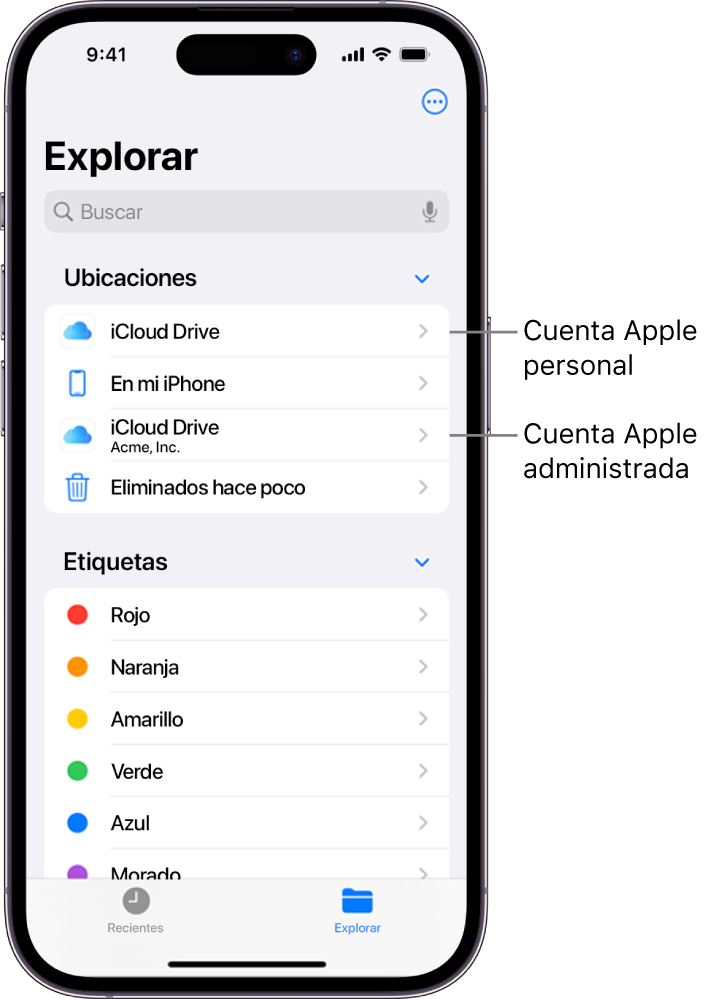

En el iPhone, iPad y Apple Vision Pro, las apps administradas y los documentos administrados basados en la web tienen acceso a iCloud Drive de la organización (el cual aparece separado en la app Archivos después de que se inicia sesión con la cuenta de Apple administrada). El administrador de MDM puede usar restricciones específicas para ayudar a mantener separados determinados documentos personales de los de la organización. Para obtener más información, consulta Restricciones y funciones de las apps administradas.

Si un usuario inicia sesión con una cuenta de Apple personal y una cuenta de Apple administrada, Iniciar sesión con Apple usa automáticamente la cuenta de Apple administrada para las apps administradas y la cuenta de Apple personal para las apps no administradas. Al usar un flujo de inicio de sesión en Safari o SafariWebView en una app administrada, el usuario puede seleccionar e ingresar su cuenta de Apple administrada para asociar el inicio de sesión con su cuenta del trabajo o la escuela.