Secure Enclave -alue

Secure Enclave on erityinen suojattu alijärjestelmä uusimmissa iPhonen, iPadin, Macin, Apple TV:n, Apple Watchin ja HomePodin versioissa.

Yleiskatsaus

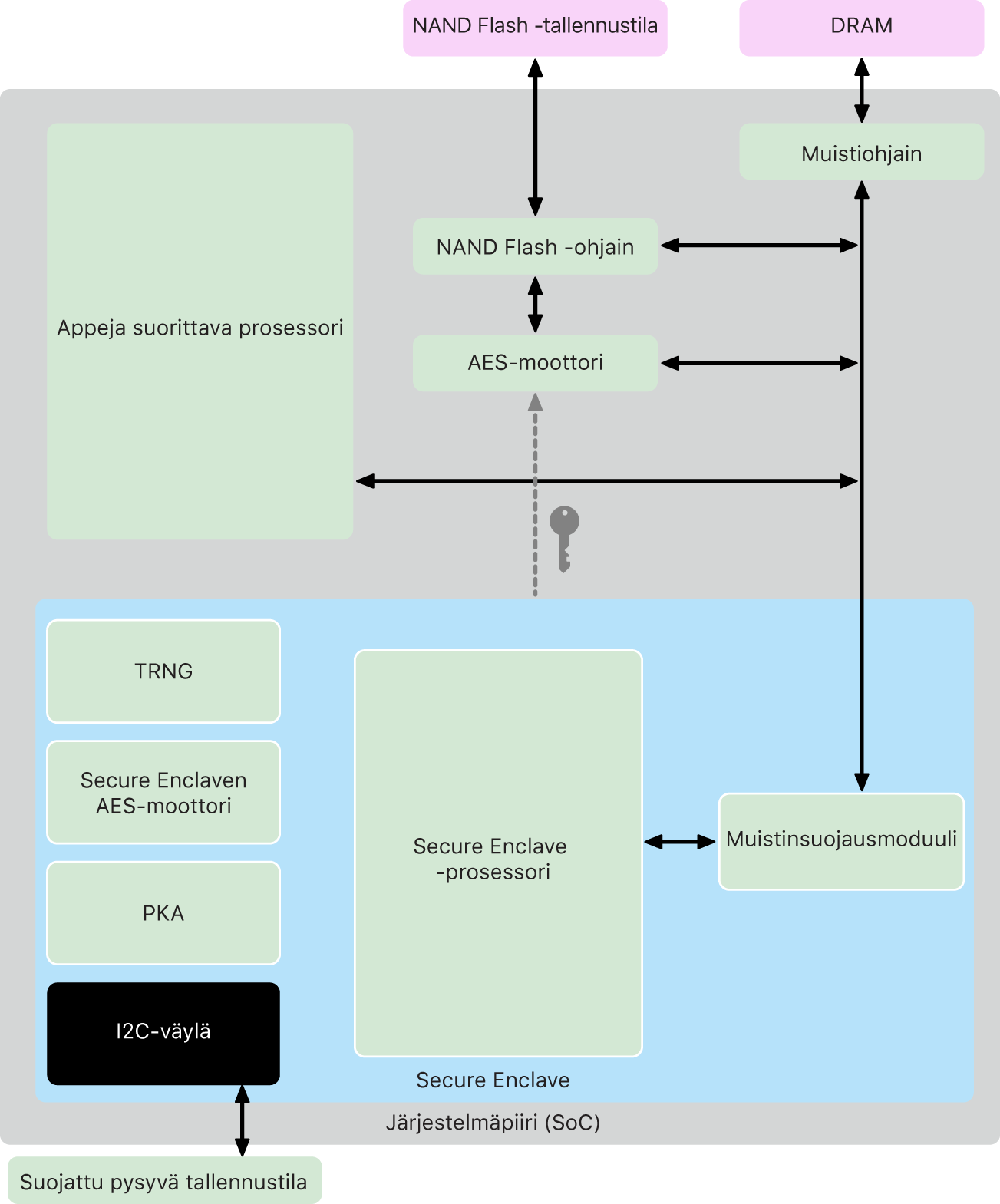

Secure Enclave on erityinen Applen järjestelmäpiireihin (SoC) integroitu suojattu alijärjestelmä. Suojauksen parantamiseksi Secure Enclave on eristetty pääprosessorista, ja se on suunniteltu pitämään käyttäjän arkaluontoiset tiedot suojattuina myös silloin, jos appeja suorittavan prosessorin kernel vaarantuu. Sen suunnittelu noudattaa samoja periaatteita kuin järjestelmäpiirin suunnittelu: sillä on Boot ROM laitetason RoT-koodia varten, AES-komponentti tehokkaisiin ja turvallisiin salausoperaatioihin sekä suojattu muisti. Vaikka Secure Enclave ei sisällä tallennustilaa, sillä on mekanismi suojattuun tiedon tallentamiseen siihen liitetyssä tallennuslaitteessa, joka on erillinen appeja suorittavan prosessorin ja käyttöjärjestelmän käyttämästä NAND-flash-tallennustilasta.

Secure Enclave on laitteisto-ominaisuus useimmissa iPhonen, iPadin, Macin, Apple TV:n, Apple Watchin ja HomePodin versioissa eli seuraavissa:

iPhone 5s tai uudempi

iPad Air tai uudempi

Apple siliconilla varustetut Mac-tietokoneet

MacBook Pro ‑tietokoneet, joissa on Touch Bar (2016 ja 2017) ja Apple T1 ‑siru

Intel-pohjaiset Mac-tietokoneet, joissa on Apple T2 Security -siru

Apple TV HD tai uudempi

Apple Watch Series 1 tai uudempi

HomePod ja HomePod mini

Secure Enclave -prosessori

Secure Enclave ‑prosessori on päävastuussa Secure Enclaven laskutoimituksista. Jotta eristys olisi mahdollisimman aukoton, Secure Enclave ‑prosessori on varattu ainoastaan Secure Enclaven käyttöön. Tämä auttaa ehkäisemään sivukanavahyökkäyksiä, joissa haittaohjelmiston tarvitsee jakaa sama suoritinydin kuin hyökkäyksen kohdeohjelmiston.

Secure Enclave ‑prosessorissa toimii Applen muokkaama versio L4-mikroytimestä. Se on suunniteltu toimimaan tehokkaasti alemmalla kellotaajuudella, joka auttaa suojaamaan sitä kello- ja tehohyökkäyksiltä. A11:stä ja S4:stä alkaen Secure Enclave ‑prosessori sisältää muistinsuojausmoduulin ja toiston estävän salatun muistin, suojatun käynnistyksen, erityisen satunnaislukugeneraattorin ja oman AES-komponentin.

Muistinsuojausmoduuli

Secure Enclave toimii sille varatulta alueelta laitteen DRAM-muistissa. Useat suojauskerrokset eristävät Secure Enclaven suojatun muistin appeja suorittavasta prosessorista.

Kun laite käynnistyy, Secure Enclaven Boot ROM luo satunnaisen väliaikaisen muistinsuojausavaimen muistinsuojausmoduulille. Aina kun Secure Enclave kirjoittaa sille varatulle muistialueelle, muistinsuojausmoduuli salaa muistilohkon käyttäen AES-salausta Macin XEX (xor-encrypt-xor) ‑tilassa ja laskee muistille CMAC (Cipher-based Message Authentication Code) ‑todennustunnisteen. Muistinsuojausmoduuli tallentaa todennustunnisteen yhdessä salatun muistin kanssa. Kun Secure Enclave lukee muistia, muistinsuojausmoduuli tarkistaa todennustunnisteen. Jos todennustunniste täsmää, muistinsuojausmoduuli purkaa muistilohkon suojauksen. Jos tunniste ei täsmää, muistinsuojausmoduuli antaa virhesignaalin Secure Enclavelle. Jos muistin todennuksessa ilmenee virhe, Secure Enclave lakkaa hyväksymästä pyyntöjä, kunnes järjestelmä käynnistetään uudelleen.

Apple A11- ja S4‑järjestelmäpiireistä alkaen muistinsuojausmoduuliin on lisätty uudelleentoistosuojaus Secure Enclaven muistille. Auttaakseen estämään suojauksen kannalta kriittisten tietojen uudelleentoistoa muistinsuojausmoduuli tallentaa muistilohkolle todennustunnuksen kanssa myös ainutkertaisen numeron, josta käytetään nimitystä toiston estävä arvo (nonce). Toiston estävää arvoa käytetään lisänä CMAC-todennustunnuksessa. Kaikkien muistilohkojen toiston estävät arvot suojataan käyttäen eheyspuuta, jonka juuri on sille tarkoitetussa SRAM-muistissa Secure Enclavessa. Kirjoitettaessa muistinsuojausmoduuli päivittää toiston estävän arvon ja kunkin eheyspuun tason SRAM-muistiin asti. Luettaessa muistinsuojausmoduuli tarkistaa toiston estävän arvon ja kunkin eheyspuun tason SRAM-muistiin asti. Täsmäämättömän toiston estävän arvon tapaukset käsitellään samoin kuin täsmäämättömän todennustunnisteen tapaukset.

Apple A14:ssä, M1:ssä ja uudemmissa järjestelmäpiireissä muistinsuojausmoduuli tukee kahta lyhytaikaista muistinsuojausavainta. Ensimmäistä käytetään tiedoille, jotka ovat vain Secure Enclaven yksityisiä, ja toista suojatun Neural Enginen kanssa jaetuille tiedoille.

Muistinsuojausmoduuli toimii läpinäkyvästi Secure Enclaven ja muistin välissä. Secure Enclave lukee ja kirjoittaa muistia kuin se olisi tavallinen salaamaton DRAM, kun taas Secure Enclaven ulkopuolella toimiva havainnoitsija näkee vain muistin salatun ja todennetun version. Tuloksena on vahva muistin suojaus ilman haittavaikutuksia ohjelmiston suorituskykyyn tai monimutkaisuuteen.

Secure Enclaven Boot ROM

Secure Enclavessa on erillinen Secure Enclaven Boot ROM. Appeja suorittavan prosessorin Boot ROMin tavoin myös Secure Enclaven Boot ROM on muuttumatonta koodia, joka muodostaa laitteiston luottamuksen perustan (Root of Trust) Secure Enclavelle.

Kun järjestelmä käynnistetään, iBoot määrittää Secure Enclavelle sille varatun muistialueen. Ennen tämän muistialueen käyttämistä Secure Enclaven Boot ROM valmistelee muistinsuojausmoduulin salaamaan Secure Enclaven suojatun muistialueen.

Tämän jälkeen appeja suorittava prosessori lähettää sepOS-levykuvan Secure Enclaven Boot ROMille. Kun sepOS-levytiedosto on kopioitu Secure Enclaven suojattuun muistiin, Secure Enclaven Boot ROM tarkistaa levytiedoston salausavaimella luodun tiivisteen ja allekirjoituksen varmistaakseen, että sepOS on valtuutettu laitteessa suoritettavaksi. Jos sepOS-levykuva on kelvollisesti allekirjoitettu laitteessa suorittamista varten, Secure Enclaven Boot ROM siirtää hallinnan sepOS:lle. Jos allekirjoitus ei ole kelvollinen, Secure Enclaven Boot ROM on suunniteltu estämään Secure Enclaven enempi käyttö, kunnes siru seuraavan kerran nollataan.

Apple A10 ‑järjestelmäpiirissä ja sitä uudemmissa Secure Enclaven Boot ROM lukitsee sepOS:n tiivisteen tätä tarkoitusta varten varattuun rekisteriin. Julkisen avaimen kiihdytin käyttää tätä tiivistettä käyttöjärjestelmään sidotuille avaimille.

Secure Enclaven käynnistyksen valvonta

Apple A13- ja sitä uudemmissa järjestelmäpiireissä Secure Enclave sisältää käynnistyksen valvonnan, joka on suunniteltu varmistamaan vahvemmin käynnistetyn sepOS:n tiivisteen eheys.

Järjestelmää käynnistettäessä Secure Enclave ‑prosessorin järjestelmän lisäprosessorin eheyden suojauksen (SCIP) määritys auttaa estämään Secure Enclave ‑prosessoria suorittamasta mitään muuta koodia kuin Secure Enclaven Boot ROM ‑koodia. Käynnistyksen valvonta auttaa estämään Secure Enclavea muuttamasta suoraan SCIP:n määritystä. Jotta ladattu sepOS voidaan suorittaa, Secure Enclaven Boot ROM lähettää käynnistyksen valvontaan pyynnön, joka sisältää ladatun sepOS:n osoitteen ja koon. Kun käynnistyksen valvonta saa tämän pyynnön, se nollaa Secure Enclave ‑prosessorin, laskee tiivisteen ladatusta sepOS:stä, päivittää SCIP:n asetukset sallimaan ladatun sepOS:n suorittamisen ja käynnistää suorittamisen juuri ladatulla koodilla. Järjestelmän käynnistyksen jatkuessa samaa prosessia käytetään aina, kun uudesta koodista tehdään suoritettava. Käynnistyksen valvonta päivittää joka kerta käynnistysprosessin juoksevan tiivisteen. Käynnistyksen valvonta sisällyttää juoksevaan tiivisteeseen myös kriittiset suojausparametrit.

Kun käynnistys on valmis, käynnistyksen valvonta viimeistelee juoksevan tiivisteen ja lähettää sen julkisen avaimen kiihdyttimelle käytettäväksi käyttöjärjestelmään sidotuille avaimille. Tämä prosessi on suunniteltu siten, että avainten sitomista käyttöjärjestelmään ei voi ohittaa edes Secure Enclaven Boot ROMissa olevaa haavoittuvuutta hyödyntäen.

Aitojen satunnaislukujen generaattori

Aitojen satunnaislukujen generaattoria (TRNG) käytetään luomaan turvallista satunnaista dataa. Secure Enclave käyttää TRNG-generaattoria aina luodessaan satunnaisen salausavaimen, satunnaisen avaimen siemenen tai muuta entropiaa. TRNG perustuu CTR_DRBG:llä jälkiprosessoituihin rengasoskillaattoreihin. (CTR_DRBG on algoritmi, joka perustuu lohkosalaimiin laskuritilassa.)

Pääsalausavaimet

Secure Enclave sisältää UID (unique ID) ‑pääsalausavaimen. UID on jokaiselle laitteelle yksilöllinen, eikä se liity mihinkään muuhun laitteen tunnisteeseen.

Satunnaisesti luotu UID yhdistetään järjestelmäpiiriin valmistuksen aikana. A9-järjestelmäpiireistä alkaen Secure Enclaven TRNG luo UID:n valmistuksen aikana ja se kirjoitetaan suojauselementteihin käyttäen ohjelmistoprosessia, joka toimii kokonaan Secure Enclavessa. Tämä prosessi suojaa UID:tä näkymästä laitteen ulkopuolelle valmistuksen aikana, ja siksi Applella tai sen toimijoilla ei ole mahdollisuutta päästä siihen käsiksi tai tallentaa sitä.

sepOS käyttää UID:tä laitekohtaisten salaisuuksien suojaamiseen. UID:n avulla tiedot voidaan sitoa kryptografisesti tiettyyn laitteeseen. Esimerkiksi tiedostojärjestelmää suojaava avainhierarkia sisältää UID:n, joten jos sisäinen SSD-muisti siirretään fyysisesti laitteesta toiseen, tiedostoja ei voida käyttää. Muita suojattuja laitekohtaisia salaisuuksia ovat Face ID- tai Touch ID -tiedot. Macissa vain AES-komponenttiin liitetty sisäinen tallennuslaite saa tämän tason suojauksen. Esimerkiksi USB:n kautta liitettyjä ulkoisia tallennuslaitteita tai vuoden 2019 Mac Pron PCIe-pohjaista tallennustilaa ei salata tällä tavalla.

Secure Enclavella on myös laitteen ryhmätunnus (GID), joka on sama kaikille samaa järjestelmäpiiriä käyttäville laitteille (esimerkiksi kaikilla laitteilla, joissa on Apple A15 ‑järjestelmäpiiri, on sama GID).

UID ja GID eivät ole saatavilla Joint Test Action Group -ryhmän (JTAG) tai muiden vianmäärityskäyttöliittymien kautta.

Secure Enclaven AES-moottori

Secure Enclaven AES-moottori on laitteiston osa, jota käytetään suorittamaan symmetristä salausta AES-salausmenetelmällä. AES-moottori on suunniteltu torjumaan tietojen vuotamista ajoituksen ja staattisen tehon analyysia (Static Power Analysis, SPA) hyödyntäen. A9-järjestelmäpiiristä alkaen AES-moottori sisältää myös vastakeinoja dynaamisen tehon analyysille (Dynamic Power Analysis, DPA).

AES-moottori tukee laitteisto- ja ohjelmistoavaimia. Laitteistoavaimet muodostetaan Secure Enclaven UID:stä tai GID:stä. Nämä avaimet pysyvät AES-moottorissa eivätkä näy edes sepOS-ohjelmistolle. Vaikka ohjelmisto voi pyytää salaus- ja salauksen purkuoperaatioita laitteistoavaimilla, se ei saa avaimia.

Apple A10 ‑järjestelmäpiirissä ja uudemmissa AES-moottori sisältää lukittavia siemenbittejä, joilla UID:stä tai GID:stä muodostetuista avaimista tehdään erilaisia. Näin laitteen toimintatila voidaan asettaa ehdoksi pääsylle tietoihin. Esimerkiksi lukittavia siemenbittejä käytetään kieltämään pääsy salasanasuojattuihin tietoihin käynnistettäessä DFU-tilasta. Jos haluat lisätietoja, katso Pääsykoodit ja salasanat.

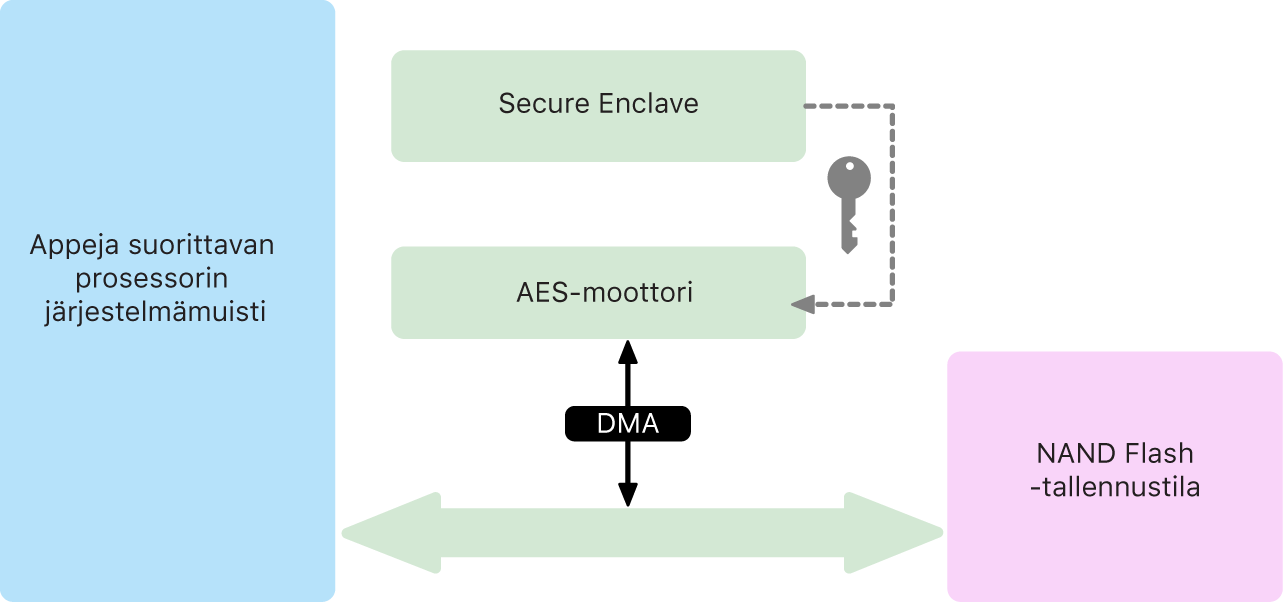

AES-komponentti

Jokaisessa Applen laitteessa, jossa on Secure Enclave, on myös erillinen AES256-salausmoottori (”AES-moottori”), joka on sisäänrakennettuna DMA-väylään (pysyvän) NAND-flash-tallennustilan ja järjestelmämuistin välissä. Tämä tekee tiedostojen salauksesta erittäin tehokasta. A9:ssä tai uudemmissa A-sarjan prosessoreissa flash-tallennustila on eristetyllä väylällä, joka saa DMA-salausmoottorin kautta pääsyn vain muistiin, jossa ovat käyttäjän tiedot.

Käynnistyksen aikana sepOS luo väliaikaisen salausavaimen käyttäen TRNG-generaattoria. Secure Enclave toimittaa tämän avaimen AES-moottorille käyttäen tarkoitukseen varattua reittiä, joka on suunniteltu estämään mitään Secure Enclaven ulkopuolista ohjelmistoa pääsemästä siihen. Tämän jälkeen sepOS voi käyttää lyhytaikaista salausavainta appeja suorittavan prosessorin tiedostojärjestelmän ajurin käyttöön tulevien tiedostoavainten salaamiseen. Kun tiedostojärjestelmän ajuri lukee tai kirjoittaa tiedostoa, se lähettää salatun avaimen AES-moottorille, joka purkaa avaimen salauksen. AES-moottori ei koskaan paljasta salaamattomia avaimia ohjelmistolle.

Huomaa: AES-moottori on sekä Secure Enclavesta että Secure Enclaven AES-moottorista erillinen komponentti, mutta sen toiminta on tiiviisti sidoksissa Secure Enclaveen, kuten alla olevasta kuvasta käy ilmi.

Julkisen avaimen kiihdytin

Julkisen avaimen kiihdytin (Public Key Accelerator, PKA) on laitteiston osa, jota käytetään epäsymmetristen salausoperaatioiden suorittamiseen. PKA tukee RSA-allekirjoitus- ja salausalgoritmeja sekä elliptisen käyrän (ECC) allekirjoitus- ja salausalgoritmeja. PKA on suunniteltu torjumaan tietojen vuotamista ajoitus- ja sivukanavahyökkäyksissä kuten SPA ja DPA.

PKA tukee ohjelmisto- ja laitteistoavaimia. Laitteistoavaimet muodostetaan Secure Enclaven UID:stä tai GID:stä. Nämä avaimet pysyvät PKA:ssa eivätkä näy edes sepOS-ohjelmistolle.

A13-järjestelmäpiireistä alkaen PKA:n salaukset on todistettu matemaattisesti oikeiksi formaalin verifioinnin tekniikoita käyttäen.

Apple A10 ‑järjestelmäpiirissä ja uudemmissa PKA tukee käyttöjärjestelmään sidottuja avaimia, mistä käytetään myös nimitystä sinetöity avaimen suojaus. Nämä avaimet luodaan käyttäen yhdistelmää laitteen UID:stä ja laitteessa toimivan sepOS:n tiivisteestä. Tiiviste saadaan Secure Enclaven Boot ROMilta tai Secure Enclaven käynnistyksen valvonnalta Apple A13 ‑järjestelmäpiirissä ja uudemmissa. Näitä avaimia käytetään myös sepOS:n version tarkistamiseen tiettyjä Applen palveluita pyydettäessä sekä pääsykoodisuojattujen tietojen suojauksen parantamiseen, sillä avaimet auttavat estämään pääsyä avainmateriaaliin, jos järjestelmään tehdään kriittisiä muutoksia ilman käyttäjän valtuutusta.

Suojattu pysyvä tallennustila

Secure Enclavella on erityinen tallennuslaite suojattuun pysyvään tallennukseen. Suojattu pysyvä tallennustila on yhdistetty Secure Enclaveen käyttäen tähän tarkoitukseen varattua I2C-väylää, jotta ainoastaan Secure Enclave pääsee siihen. Kaikkien käyttäjän tietojen salausavainten juuri on entropiassa, joka on tallennettu Secure Enclaven pysyvään tallennustilaan.

Laitteissa, joissa on A12-, S4- tai uudempi järjestelmäpiiri, Secure Enclavesta on muodostettu pari Secure Storage ‑komponentin kanssa entropian tallennusta varten. Itse Secure Storage ‑komponentissa on muuttumaton ROM-koodi, laitteiston satunnaislukugeneraattori, laitekohtainen yksilöllinen salausavain, salausohjelmat ja fyysisen peukaloinnin tunnistin. Secure Enclave ja Secure Storage ‑komponentti viestivät käyttäen salattua ja todennettua protokollaa, joka antaa vain niille pääsyn entropiaan.

Syksyllä 2020 tai myöhemmin julkaistuissa laitteissa on toisen sukupolven Secure Storage ‑komponentti. Toisen sukupolven Secure Storage ‑komponentti lisää kokonaisuuteen laskurilliset turvatalletuspaikat. Kuhunkin laskurilliseen turvatalletuspaikkaan on tallennettu 128-bittinen suola, 128-bittinen pääsykoodin tarkistusarvo, 8-bittinen laskuri ja 8-bittinen yritysten enimmäismäärän arvo. Pääsyssä laskurillisiin turvatalletuspaikkoihin käytetään salattua ja todennettua protokollaa.

Laskurillisissa turvatalletuspaikoissa on entropia, jota tarvitaan pääsykoodilla suojattujen käyttäjän tietojen lukituksen avaamiseen. Päästäkseen käyttäjän tietoihin parina olevan Secure Enclaven on muodostettava oikea pääsykoodin entropia-arvo käyttäjän pääsykoodista ja Secure Enclaven UID:stä. Käyttäjän pääsykoodia ei voi selvittää käyttäen lukituksen avausyrityksiä, jotka on lähetetty muusta lähteestä kuin parina olevasta Secure Enclavesta. Jos pääsykoodiyritysten raja ylittyy (esimerkiksi kymmenen yritystä iPhonessa), Secure Storage ‑komponentti hävittää pääsykoodilla suojatut tiedot kokonaan.

Secure Enclave lähettää Secure Storage ‑komponentille laskurillisen turvatalletuspaikan luomista varten pääsykoodin entropia-arvon ja yritysten enimmäismäärän arvon. Secure Storage ‑komponentti luo suola-arvon käyttäen satunnaislukugeneraattoriaan. Sitten se muodostaa pääsykoodin tarkistusarvon ja turvatalletuspaikan entropia-arvon saamastaan pääsykoodin entropiasta, Secure Storage ‑komponentin yksilöllisestä salausavaimesta ja suola-arvosta. Secure Storage ‑komponentti valmistelee laskurillisen turvatalletuspaikan arvolla 0, annetulla yritysten enimmäisarvolla, muodostetulla pääsykoodin tarkistusarvolla ja suola-arvolla. Sitten Secure Storage ‑komponentti palauttaa luomansa turvatalletuspaikan entropia-arvon Secure Enclavelle.

Saadakseen turvatalletuspaikan entropia-arvon laskurillisesta turvatalletuspaikasta myöhemmin Secure Enclave lähettää Secure Storage ‑komponentille pääsykoodin entropian. Secure Storage ‑komponentti lisää ensin laskurillisen turvatalletuspaikan laskurin arvoa. Jos laskuri lisäyksen jälkeen ylittää yritysten enimmäisarvon, Secure Storage‑komponentti poistaa kokonaan laskurillisen turvatalletuspaikan. Jos yritysten enimmäismäärä ei ole vielä täyttynyt, Secure Storage ‑komponentti yrittää muodostaa pääsykoodin tarkistusarvon ja turvatalletuspaikan entropia-arvon samalla algoritmilla, jota käytettiin laskurillisen turvatalletuspaikan luomiseen. Jos muodostettu pääsykoodin tarkistusarvo vastaa tallennettua pääsykoodin tarkistusarvoa, Secure Storage ‑komponentti palauttaa turvatalletuspaikan entropia-arvon Secure Enclavelle ja nollaa laskurin.

Salasanasuojattujen tietojen käyttöön tarvittavien avainten juuri on laskurillisiin turvatalletuspaikkoihin tallennetussa entropiassa. Jos haluat lisätietoja, katso Tietojen suojauksen yleiskatsaus.

Suojattua pysyvää tallennustilaa käytetään kaikkiin Secure Enclaven toistonestopalveluihin. Secure Enclaven toistonestopalveluita käytetään tietojen kumoamiseen sellaisten tapahtumien yhteydessä, jotka merkitsevät toistonestorajoja, mukaan lukien muun muassa seuraavat:

Pääsykoodin vaihtaminen

Face ID:n tai Touch ID:n ottaminen käyttöön tai pois käytöstä

Face ID ‑kasvojen tai Touch ID ‑sormenjäljen lisääminen tai poistaminen

Face ID:n tai Touch ID:n nollaaminen

Apple Pay ‑kortin lisääminen tai poistaminen

Kaiken sisällön ja kaikkien asetusten poistaminen

Niissä arkkitehtuureissa, joihin ei sisälly Secure Storage ‑komponenttia, Secure Enclaven suojatun tallennuksen palveluita varten käytetään EEPROM-muistia. Secure Storage ‑komponenttien tavoin EEPROM on liitetty Secure Enclaveen ja on ainoastaan sen käytettävissä, mutta sillä ei ole erityisiä laitteiston suojausominaisuuksia eikä se takaa yksinoikeudellista pääsyä entropiaan (muuten kuin fyysisen liittämisen osalta) eikä sillä ole laskurillisia turvatalletuspaikkoja.

Suojattu Neural Engine

Laitteissa, joissa on Face ID (ei Touch ID), suojattu Neural Engine muuntaa kaksiulotteiset kuvat ja syvyyskartat matemaattiseksi esitykseksi käyttäjän kasvoista.

Järjestelmäpiireissä A11:stä A13:een suojattu Neural Engine on integroitu Secure Enclaveen. Tehokkaan suorituskyvyn saavuttamiseksi suojattu Neural Engine käyttää suoraa muistin käyttöä (DMA). sepOS:n kernelin hallinnan alainen I/O-muistinhallintayksikkö (IOMMU) rajoittaa tämän suoran muistihaun valtuutetuille muistialueille.

A14:stä ja M1:stä tai uudemmista alkaen suojattu Neural Engine on toteutettu suojattuna toimintona appeja suorittavan prosessorin Neural Enginessä. Erityinen laitteiston suojausohjain vaihtaa appeja suorittavan prosessorin ja Secure Enclaven tehtävien välillä ja nollaa Neural Enginen tilan kunkin siirtymisen yhteydessä Face ID:n tietojen suojaamiseksi. Muistin salauksesta, todennuksesta ja pääsynhallinnasta huolehtii tähän tarkoitukseen varattu komponentti. Samalla se käyttää erillistä salausavainta ja muistiväliä suojatun Neural Enginen rajoittamiseen valtuutetuille muistialueille.

Tehon ja kellon valvonta

Kaikki elektroniikka on suunniteltu toimimaan rajatulla jännite- ja taajuusalueella. Näiden rajojen ulkopuolella käytettynä elektroniikka voi toimia virheellisesti, ja tällöin suojauksia on ehkä mahdollista ohittaa. Secure Enclaveen on suunniteltu valvontapiirit auttamaan varmistamaan, että jännite ja taajuus pysyvät turvallisissa rajoissa. Nämä valvontapiirit on suunniteltu siten, että niiden turvallinen toiminta-alue on paljon laajempi kuin muiden Secure Enclaven osien. Jos valvonta havaitsee kielletyn toimintapisteen, Secure Enclaven kellot pysähtyvät automaattisesti eivätkä käynnisty uudelleen ennen kuin järjestelmäpiiri nollataan seuraavan kerran.

Secure Enclaven ominaisuuksien yhteenveto

Huomaa: A12-, A13-, S4- ja S5-tuotteilla, jotka on julkaistu syksyllä 2020, on toisen sukupolven Secure Storage ‑komponentti, kun taas aikaisemmilla näihin järjestelmäpiireihin perustuvilla tuotteilla on ensimmäisen sukupolven Secure Storage ‑komponentti.

Järjestelmäpiiri | Muistinsuojausmoduuli | Suojattu tallennus | AES-komponentti | PKA |

|---|---|---|---|---|

A8 | Salaus ja todennus | EEPROM | Kyllä | Ei |

A9 | Salaus ja todennus | EEPROM | DPA-suojaus | Kyllä |

A10 | Salaus ja todennus | EEPROM | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

A11 | Salaus, todennus ja uudelleentoiston esto | EEPROM | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

A12 (ennen syksyä 2020 julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 1. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

A12 (syksyn 2020 jälkeen julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

A13 (ennen syksyä 2020 julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 1. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet ja käynnistyksen valvonta |

A13 (syksyn 2020 jälkeen julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet ja käynnistyksen valvonta |

A14–A17 | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet ja käynnistyksen valvonta |

S3 | Salaus ja todennus | EEPROM | DPA-suojaus ja lukittavat siemenbitit | Kyllä |

S4 | Salaus, todennus ja uudelleentoiston esto | 1. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

S5 (ennen syksyä 2020 julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 1. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

S5 (syksyn 2020 jälkeen julkaistut Applen laitteet) | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

S6–S9 | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

T2 | Salaus ja todennus | EEPROM | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet |

M1, M2, M3 | Salaus, todennus ja uudelleentoiston esto | 2. sukupolven Secure Storage ‑komponentti | DPA-suojaus ja lukittavat siemenbitit | Käyttöjärjestelmään sidotut avaimet ja käynnistyksen valvonta |