Utiliser l’authentification fédérée avec Microsoft Entra ID dans Apple Business Manager

Dans Apple Business Manager, vous pouvez associer Microsoft Entra ID en utilisant l’authentification fédérée pour permettre aux utilisateurs de se connecter aux appareils Apple avec leur nom d’utilisateur Microsoft Entra ID (généralement leur adresse courriel) et leur mot de passe.

Par conséquent, vos utilisateurs peuvent utiliser leurs identifiants Microsoft Entra ID comme des comptes Apple gérés. Ils peuvent ainsi utiliser ces données pour se connecter à leur iPhone, à leur iPad ou à leur Mac, et même à iCloud sur le Web.

Microsoft Entra ID est le fournisseur d’identité (IdP) qui authentifie l’utilisateur pour Apple Business Manager et émet des jetons d’authentification. Cette authentification prend en charge l’authentification par certificat et l’authentification à deux facteurs (A2F).

Avant de commencer

Avant de créer un lien vers Microsoft Entra ID, tenez compte des points suivants :

Vous devez verrouiller et activer la capture de domaine avant de pouvoir fédérer. Consultez la rubrique Verrouiller un domaine.

L’authentification fédérée exige que le UserPrincipalName (UPN) d’un utilisateur corresponde à son adresse courriel. Les alias de nom d’utilisateur principal et les identifiants alternatifs ne sont pas pris en charge.

Pour les utilisateurs existants ayant une adresse courriel dans le domaine fédéré, leur compte Apple géré est automatiquement modifié pour correspondre à cette adresse courriel.

La connexion par authentification fédérée n’est pas possible pour les comptes d’utilisateur ayant un rôle d’administrateur ou de gestionnaire de comptes; ces utilisateurs peuvent uniquement gérer le processus de fédération.

Lorsque la connexion à Microsoft Entra ID a expiré, la fédération et la synchronisation des comptes d’utilisateurs avec Microsoft Entra ID s’arrêtent. Vous devez vous reconnecter à Microsoft Entra ID pour continuer à utiliser la fédération et la synchronisation.

Processus d’authentification fédérée

Ce processus comporte trois étapes principales :

Configurer l’authentification fédérée.

Testez l’authentification fédérée avec un seul compte d’utilisateur de Microsoft Entra ID.

Activer l’authentification fédérée.

Étape 1 : Configurer l’authentification fédérée

La première étape consiste à établir une relation de confiance entre Microsoft Entra ID et Apple Business Manager.

Remarque : Une fois cette étape terminée, les utilisateurs ne peuvent plus créer de nouveaux comptes Apple personnels sur le domaine que vous avez configuré. Cela pourrait affecter d’autres services Apple auxquels vos utilisateurs ont accès. Consultez la rubrique Obtenir plus de fonctionnalités iCloud.

Dans Apple Business Manager

, connectez-vous avec un compte ayant un rôle d’administrateur ou de gestionnaire de comptes.

, connectez-vous avec un compte ayant un rôle d’administrateur ou de gestionnaire de comptes.Sélectionnez votre nom au bas de la barre latérale, puis Préférences

, ensuite Comptes Apple gérés

, ensuite Comptes Apple gérés  , puis Commencer sous « Connexion de l’utilisateur et synchronisation des répertoires ».

, puis Commencer sous « Connexion de l’utilisateur et synchronisation des répertoires ».Sélectionnez Microsoft Entra ID, puis cliquez sur Continuer.

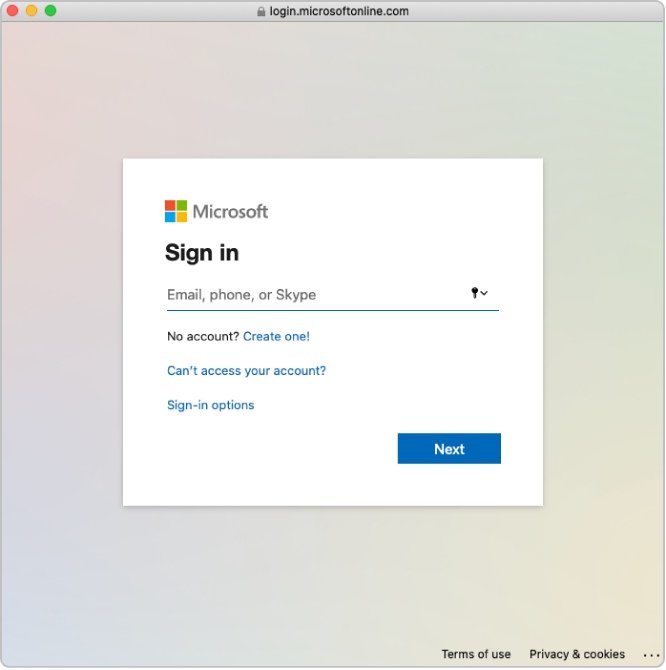

Sélectionnez « Se connecter avec Microsoft », saisissez votre nom d’utilisateur d’administrateur global Microsoft Entra ID, puis sélectionnez Suivant.

Entrez le mot de passe du compte, puis sélectionnez Connexion.

Lisez attentivement l’accord d’application, sélectionnez « Consentement au nom de votre organisation », puis cliquez sur Accepter.

Vous autorisez ainsi Microsoft à transmettre à Apple les informations stockées dans Microsoft Entra ID.

Si nécessaire, passez en revue les domaines vérifiés et conflictuels.

Sélectionnez Terminé

Dans certains cas, vous ne pourrez peut-être pas vous connecter à votre domaine. Voici certaines des raisons courantes :

Le nom d’utilisateur ou le mot de passe du compte à l’étape 4 est incorrect.

Étape 2 : Tester l’authentification avec un seul compte d’utilisateur de Microsoft Entra ID

Important : Le test de l’authentification fédérée modifie aussi le format par défaut de votre compte Apple géré.

Vous pouvez tester la connexion à l’authentification fédérée une fois que vous avez réalisé les tâches suivantes :

La vérification des conflits de noms d’utilisateur est terminée.

Le format par défaut du compte Apple géré est mis à jour.

Une fois que vous avez correctement lié Apple Business Manager à Microsoft Entra ID, vous pouvez changer les rôles des comptes. Par exemple, vous pouvez vouloir changer le rôle d’un compte d’utilisateur en le remplaçant par un rôle de personnel.

Remarque : La connexion par authentification fédérée n’est pas possible pour les comptes d’utilisateur ayant un rôle d’administrateur ou de gestionnaire de comptes; ces utilisateurs peuvent uniquement gérer le processus de fédération.

Sélectionnez Fédérer à côté du domaine que vous voulez fédérer.

Sélectionnez « Se connecter au portail Microsoft Entra ID », entrez un nom d’utilisateur de Microsoft Entra ID d’un compte qui existe dans le domaine, puis sélectionnez Suivant.

Entrez le mot de passe du compte, sélectionnez Connexion, puis Terminé, et encore Terminé.

Dans certains cas, vous ne pourrez peut-être pas vous connecter à votre domaine. Voici certaines des raisons courantes :

Le nom d’utilisateur ou le mot de passe du domaine que vous voulez fédérer est erroné.

Le compte ne fait pas partie du domaine que vous voulez fédérer.

Étape 3 : Activer l’authentification fédérée

Dans Apple Business Manager

, connectez-vous avec un compte ayant un rôle d’administrateur ou de gestionnaire de comptes.

, connectez-vous avec un compte ayant un rôle d’administrateur ou de gestionnaire de comptes.Sélectionnez votre nom au bas de la barre latérale, sélectionnez Préférences

, puis sélectionnez Comptes Apple gérés

, puis sélectionnez Comptes Apple gérés  .

.Dans la section Domaines, sélectionnez Gérer à côté du domaine que vous souhaitez fédérer, puis sélectionnez « Activer la connexion avec Microsoft Entra ID ».

Activez « Se connecter avec Microsoft Entra ID ».

Si nécessaire, vous pouvez maintenant synchroniser les comptes d’utilisateurs avec Apple Business Manager. Voir Synchroniser les comptes d’utilisateur de Microsoft Entra ID.