Méthodes d’inscription à partir d’un compte avec des appareils Apple

Lʼinscription dʼutilisateurs à partir d’un compte et lʼinscription dʼappareils à partir dʼun compte permettent aux utilisateurs et aux établissements de configurer simplement et de façon sécurisée des appareils Apple pour le milieu professionnel en se connectant avec un compte Apple géré.

Cette approche permet à la fois à un compte Apple géré et à un compte Apple personnel d’être connectés sur le même appareil, avec une séparation complète du domaine professionnel et personnel. La confidentialité des informations personnelles des utilisateurs est garantie et le service informatique gère les apps, les réglages et les comptes qui relèvent du domaine professionnel.

Afin de garantir cette séparation, les modifications suivantes ont été apportées à la façon dont les apps et les sauvegardes sont gérées :

Toutes les configurations et l’ensemble des réglages sont retirés lorsque le profil d’inscription est supprimé.

Les apps gérées sont toujours supprimées pendant le processus de désinscription.

Les apps installées avant l’inscription à une solution de gestion des appareils mobiles (MDM) ne peuvent pas être converties en apps gérées.

La restauration à partir dʼune sauvegarde nʼentraîne pas la restauration de lʼinscription à la solution MDM.

Les utilisateurs qui se connectent à lʼaide de leur compte Apple personnel ne peuvent pas accepter dʼinvitation pour la distribution de lʼapp gérée.

Bien que les comptes Apple gérés puissent être créés manuellement, les établissements peuvent profiter de l’intégration à un IdP, Google Workspace ou Microsoft Entra ID.

Pour en savoir plus sur l’authentification fédérée, consultez la rubrique « Introduction à l'authentification fédérée avec Apple School Manager » ou « Introduction à l'authentification fédérée avec Apple Business Manager ».

Processus d’inscription à partir d’un compte

Pour inscrire un appareil à l’aide de l’inscription d’utilisateurs à partir d’un compte ou l’inscription d’appareils à partir d’un compte, lʼutilisateur accède à Réglages > Général > VPN et gestion de lʼappareil, ou à Réglages Système > Général > Gestion des appareils, puis sélectionne le bouton « Se connecter à un compte professionnel ou scolaire ».

Cela initie un processus d’inscription à la solution MDM en quatre étapes :

Découverte de services : l’appareil détermine l’URL d’inscription de la solution MDM.

Jeton d’authentification et d’accès : l’utilisateur fournit des informations d’identification afin d’autoriser l’inscription et d’obtenir un jeton d’accès délivré pour l’authentification en cours.

Inscription à la solution MDM : le profil d’inscription est envoyé à l’appareil et l’utilisateur doit se connecter à l’aide de son compte Apple géré afin de terminer l’inscription.

Authentification continue : La solution MDM valide l’utilisateur connecté de façon régulière à l’aide du jeton d’accès.

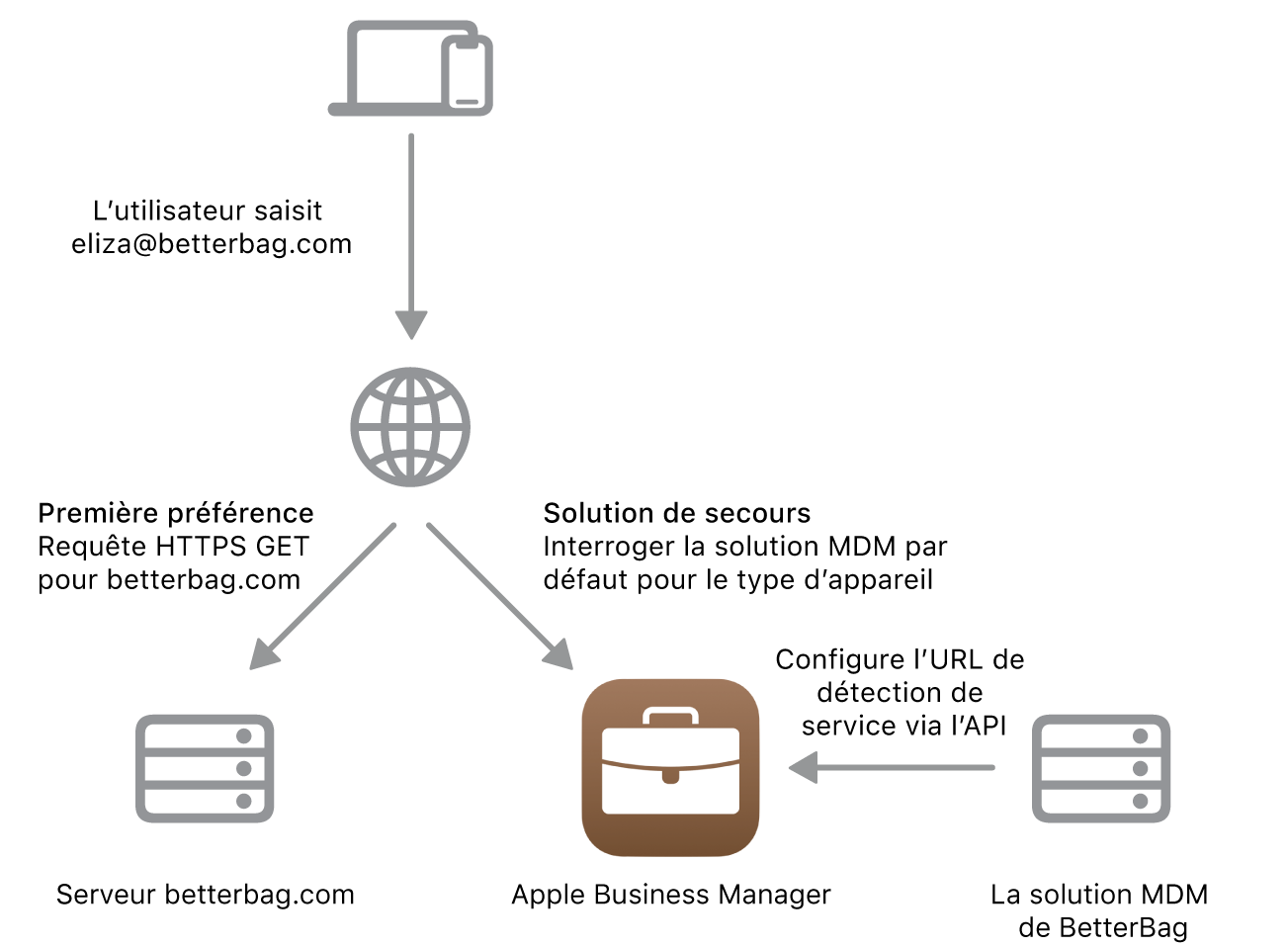

1re étape : découverte de services

Pendant la première étape, la découverte de service tente d’identifier l’URL d’inscription de la solution MDM. Pour ce faire, elle utilise l’identifiant saisi par l’utilisateur, comme eliza@betterbag.com. Le domaine doit utiliser un nom de domaine complet, qui présente le service MDM à l’établissement de l’utilisateur.

Les évènements suivants se produisent alors :

Étape 1

L’appareil identifie le domaine dans l’identifiant fourni (dans l’exemple ci-dessus, betterbag.com).

Étape 2

L’appareil demande la ressource connue du domaine de l’organisation, par exemple https://<domain>/.reconnu/com.apple.remotemanagement.

Le client inclut deux paramètres de requêtes dans le chemin de l’URL de la requête GET HTTP :

user-identifier : La valeur de l’identifiant de compte saisi (dans l’exemple ci-dessus, eliza@betterbag.com).

model-family : La famille du modèle de l’appareil (comme un iPhone, un iPad ou un Mac).

Remarque : l’appareil suit des requêtes HTTP 3xx redirect, ce qui permet au fichier com.apple.remotemanagement d’être hébergé sur un autre serveur, accessible à l’appareil.

Pour les appareils dotés d’iOS 18.2, d'iPadOS 18.2, de macOS 15.2, de visionOS 2.2 ou des versions ultérieures, le processus de découverte de service permet à un appareil de récupérer la ressource connue à partir d’un emplacement alternatif indiqué par la solution MDM liée à Apple School Manager ou Apple Business Manager. La découverte de service donnera toujours la priorité à la ressource connue au niveau du domaine de l’organisation. Si la requête échoue, l’appareil vérifie auprès d’Apple School Manager ou d’Apple Business Manager si un autre emplacement existe pour la ressource connue. Ce processus nécessite la vérification du domaine utilisé dans l’identifiant dans Apple School Manager ou Apple Business Manager. Pour en savoir plus, consultez la rubrique Ajouter et valider un domaine dans Apple School Manager ou Ajouter et valider un domaine dans Apple Business Manager.

L’utilisation de cette fonctionnalité nécessite la configuration de l’URL de l’autre découverte de service par la solution MDM liée à Apple Business Manager et Apple School Manager. Lorsque l’appareil accède à Apple School Manager ou Apple Business Manager, le type de cet appareil est utilisé pour déterminer la solution MDM qui lui sera attribuée. Il s’agit du même processus qui sert à déterminer la solution MDM par défaut pour l’inscription d’appareils automatisée. Si la solution MDM qui a été attribuée a configuré une URL de découverte de service, l’appareil demande la ressource connue de cet emplacement. Pour définir l’attribution d’appareil par défaut, consultez la rubrique Définir l’attribution par défaut des appareils dans Apple School Manager ou Définir l’attribution par défaut des appareils dans Apple Business Manager.

La solution MDM peut également héberger la ressource connue.

Étape 3

Le serveur qui héberge la ressource connue répond avec un document JSON de découverte de service qui est conforme au schéma suivant :

{ "Servers": [ { "Version": "<Version>", "BaseURL": "<BaseURL>" } ]}Les clés, types et descriptions de l’inscription à la solution MDM sont répertoriés dans le tableau suivant. Toutes les clés sont requises.

Clé | Type | Description |

|---|---|---|

Serveurs | Tableau | Une liste ne comportant qu’une seule entrée. |

Version | Chaîne | La clé détermine la méthode d’inscription à utiliser. Il doit s’agir de |

BaseURL | Chaîne | L’URL d’inscription à la solution MDM. |

Important : le serveur doit garantir que le champ de l’en-tête Content-Type est défini sur application/json dans la réponse HTTP.

Étape 4

L’appareil envoie une requête HTTP POST à l’URL d’inscription indiquée dans la BaseURL.

Scène 2 : Jeton d’authentification et d’accès

Pour autoriser l’inscription, l’utilisateur doit s’identifier auprès de la solution MDM. Une fois que l’identification est effectuée, la solution MDM génère un jeton d’accès pour l’appareil. L’appareil stocke le jeton de façon sécurisée afin de l’utiliser lors des requêtes d’autorisation ultérieures.

Le jeton d’accès :

Est primordial pour le processus d’authentification et pour l’accès continu aux ressources de la solution MDM.

Fait office de pont sécurisé entre le compte Apple géré de l'utilisateur et la solution MDM.

Sert à autoriser l’accès continu aux ressources professionnelles pour l’ensemble des inscriptions à partir d’un compte.

Sur l’iPhone, l’iPad et l’Apple Vision Pro, le processus d’authentification peut être simplifié en utilisant l’authentification unique d’inscription (SSO) afin de minimiser la répétition des invites d’authentification. Pour plus d’informations, consultez la section Authentification unique d’inscription pour lʼiPhone, lʼiPad et l’Apple Vision Pro.

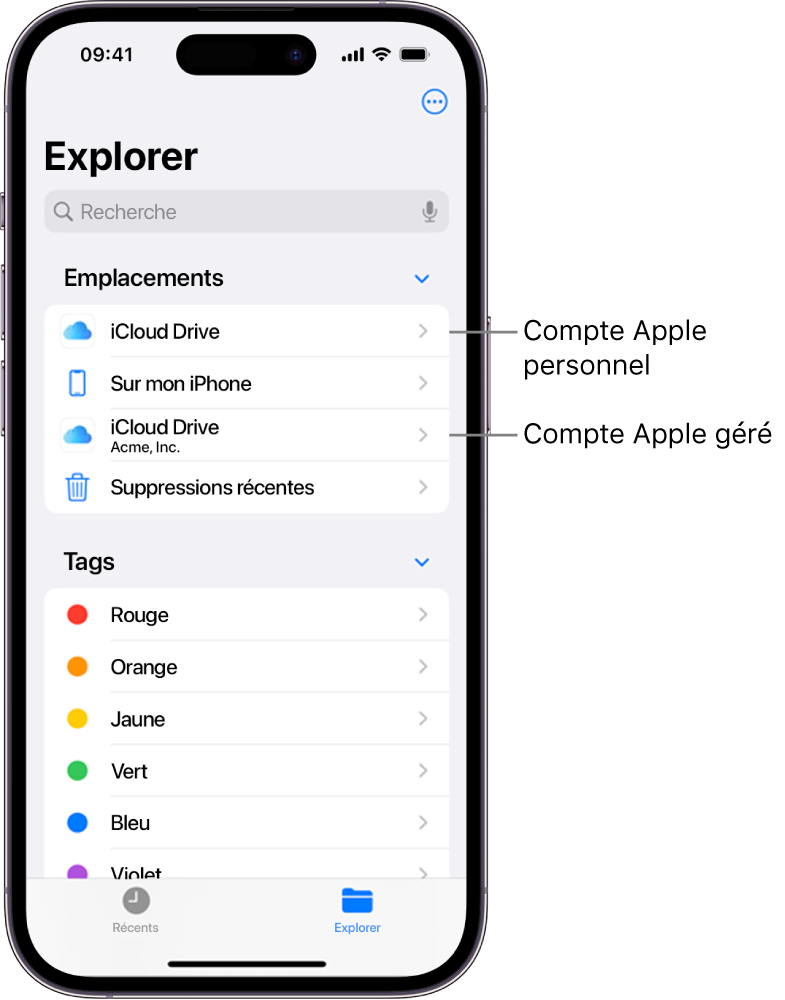

3e étape : Inscription à la solution MDM

En faisant appel au jeton d’accès, l’appareil peut s’identifier auprès de la solution MDM et accéder au profil d’inscription à la solution MDM. Ce profil contient toutes les informations nécessaires par l’appareil pour l'inscription. Pour terminer le processus dʼinscription, l’utilisateur doit réussir à se connecter à lʼaide de son compte Apple géré. Une fois que l’inscription est terminée, le compte Apple géré est affiché en évidence dans Réglages et « Réglages Système ».

Pour en savoir plus sur les services d’iCloud qui sont disponibles pour les utilisateurs, consultez la rubrique Accéder aux services d’iCloud.

4e étape : Authentification continue

Une fois l’inscription terminée, le jeton d’accès reste actif et est inclus dans toutes les requêtes auprès de la solution MDM via l’en-tête HTTP Authorization. Cela permet à la solution MDM de valider l’utilisateur en continu, et de garantir que seuls les utilisateurs disposant d’une autorisation puissent accéder aux ressources de l’établissement.

Les jetons d’accès expirent généralement après une certaine durée. Lorsque cela se produit, il est possible que l’appareil invite l’utilisateur à s’identifier de nouveau afin de renouveler le jeton d’accès. La revalidation périodique permet de garantir la sécurité des importations, ce qui est important pour les appareils personnels et ceux gérés par l’établissement. Avec l’authentification unique d’inscription, le renouvellement de jeton se produit automatiquement via le fournisseur d’identification de l’établissement, ce qui garantit un accès sans interruption sans nouvelle authentification.

Comment les données des utilisateurs sont séparées de celles des établissements avec les méthodes d’inscription à partir d’un compte

Une fois que l’inscription d’utilisateurs à partir d’un compte ou l’inscription d’appareils à partir d’un compte est terminée, des clés de chiffrement séparées sont créés automatiquement sur l’appareil. Si lʼappareil est désinscrit par lʼutilisateur ou à distance via une solution MDM, ces clés de chiffrement sont détruites de façon sécurisée. Les clés sont utilisées pour séparer par cryptographie les données gérées indiquées dans ce tableau.

Contenu | Versions du système d’exploitation les plus anciennes à être prises en charge | Description | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Conteneurs de données dʼapps gérées | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Les apps gérées utilisent le compte Apple géré associé à lʼinscription à la solution MDM pour synchroniser les données d’iCloud. Cela comprend les apps gérées (installées avec la clé | |||||||||

App Calendrier | iOS 16 iPadOS 16.1 macOS 13 visionOS 1.1 | Les évènements sont séparés. | |||||||||

Éléments de trousseau | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | lʼapp tierce sur Mac doit utiliser lʼAPI de trousseau de protection des données. Pour en savoir plus, consultez la variable globale kSecUseDataProtectionKeychain sur le site web Apple Developer. | |||||||||

App Mail | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Les pièces jointes et le corps du message de l’e-mail de Mail sont séparés . | |||||||||

App Notes | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Les notes sont séparées. | |||||||||

App Rappels | iOS 17 iPadOS 17 macOS 14 visionOS 1.1 | Les rappels sont séparés. | |||||||||

Sur lʼiPhone, lʼiPad et l’Apple Vision Pro, les apps et les documents web gérés ont tous accès au dossier iCloud Drive de lʼorganisation (qui s'affiche séparément dans l’app Fichiers une fois qu’un utilisateur s’est connecté à l’aide de son compte Apple géré). Lʼadministrateur MDM peut conserver certains documents personnels séparément des documents de lʼorganisation à lʼaide de restrictions spécifiques. Pour plus d’informations, consultez la section Restrictions et capacités relatives aux apps gérées.

Si un utilisateur est connecté avec un compte Apple personnel et un compte Apple géré, « Connexion avec Apple » utilise automatiquement le compte Apple géré pour les apps gérées et le compte Apple personnel pour les apps non-gérées. Lors de lʼutilisation dʼun processus de connexion dans Safari ou SafariWebView au sein dʼune app gérée, lʼutilisateur peut sélectionner et saisir son compte Apple géré pour associer la connexion avec son compte professionnel ou scolaire.