Distribuzione della piattaforma Apple

- Ciao

- Introduzione alla distribuzione della piattaforma Apple

- Novità

-

- Informazioni sugli aggiornamenti software

- Processo di aggiornamento software

- Installare e rendere obbligatori gli aggiornamenti software

- Utilizzare MDM per rendere obsoleti gli aggiornamenti software

- Fasi dell’implementazione obbligatoria dell’aggiornamento del software Apple

- Testare gli aggiornamenti software con il programma beta AppleSeed for IT

-

- Introduzione alla sicurezza della gestione dei dispositivi

- Interventi di sicurezza rapidi

- Bloccare e individuare i dispositivi

- Inizializzare i dispositivi

- Blocco dell’attivazione

- Gestire l’accesso all’account

- Applicare criteri per le password

- Utilizzare token persistenti

- Utilizzare funzionalità di sicurezza di rete integrate

- Attestazione dei dispositivi gestiti

-

-

- Impostazioni del payload Accessibilità

- Impostazioni del payload “Certificato Active Directory”

- Impostazioni del payload AirPlay

- Impostazioni del payload “Sicurezza AirPlay”

- Impostazioni del payload AirPrint

- Impostazioni del payload di blocco app

- Impostazioni payload “Domini associati”

- Impostazioni del payload per l’ambiente di gestione automatizzata dei certificati (ACME)

- Impostazioni del payload “Modalità app singola autonoma”

- Impostazioni del payload Calendario

- Impostazioni del payload Cellulare

- Impostazioni del payload “Rete cellulare privata”

- Impostazioni del payload “Preferenze del certificato”

- Impostazioni del payload “Revoca certificati”

- Impostazioni del payload “Trasparenza certificato”

- Impostazioni del payload Certificati

- Impostazioni del payload “Visualizzazione sala conferenze”

- Impostazioni del payload Contatti

- Impostazioni del payload “Cache dei contenuti”

- Impostazioni del payload del servizio directory

- Impostazioni del payload “Proxy DNS”

- Impostazioni del payload “Impostazioni DNS”

- Impostazioni del payload Dock

- Impostazioni del payload Domini

- Impostazioni del payload “Risparmio Energia”

- Impostazioni del payload EAS (Exchange ActiveSync)

- Impostazioni del payload “Exchange Web Services (EWS)”

- Impostazioni del payload “Extensible Single Sign-on”

- Impostazioni del payload “Extensible Single Sign-on Kerberos”

- Impostazioni del payload Estensioni

- Impostazioni del payload FileVault

- Impostazioni del payload Finder

- Impostazioni del payload Firewall

- Impostazioni del payload Font

- Impostazioni payload “Proxy HTTP globale”

- Impostazioni payload “Account Google”

- Impostazioni del payload “Layout schermata Home”

- Impostazioni del payload Identificazione

- Impostazioni del payload “Preferenza identità”

- Impostazioni del payload “Politiche estensione kernel”

- Impostazioni del payload LDAP

- Impostazioni del payload “LOM (Lights Out Management)”

- Impostazioni del payload “Messaggio Blocco schermo”

- Impostazioni del payload della finestra di login

- Impostazioni del payload per gli elementi di login gestiti

- Impostazioni del payload Mail

- Impostazioni del payload “Regole utilizzo rete”

- Impostazioni del payload Notifiche

- Impostazioni del payload “Controlli parentali”

- Impostazioni del payload Codice

- Impostazioni del payload Stampa

- Impostazioni del payload “Controllo politiche preferenze privacy”

- Impostazioni del payload Relay

- Impostazioni del payload SCEP

- Impostazioni del payload Sicurezza

- Impostazioni del payload “Impostazione Assistita”

- Impostazioni del payload “Single Sign-on”

- Impostazioni del payload “Smart card”

- Impostazioni del payload “Iscrizione calendari”

- Impostazioni del payload “Estensioni di sistema”

- Impostazioni del payload “Migrazione del sistema”

- Impostazioni del payload “Time Machine”

- Impostazioni del payload “TV Remote”

- Impostazioni del payload “Clip web”

- Impostazioni del payload “Filtro contenuti web”

- Impostazioni del payload Xsan

-

- Configurazione dichiarativa per le app

- Dichiarazione credenziali di autenticazione e risorse di identità

- Configurazione dichiarativa per la gestione delle attività in background

- Configurazione dichiarative di Calendario

- Configurazione dichiarativa Certificati

- Configurazione dichiarativa di Contatti

- Configurazione dichiarativa di Exchange

- Configurazione dichiarativa “Account Google”

- Configurazione dichiarativa LDAP

- Configurazione dichiarativa del profilo erede interattivo

- Configurazione dichiarativa del profilo erede

- Configurazione dichiarativa Mail

- Configurazione dichiarativa per l’app Calcolatrice e la funzionalità matematica

- Configurazione dichiarativa Codice

- Configurazione dichiarativa “Attestazione passkey”

- Configurazione dichiarativa per la gestione delle estensioni di Safari

- Configurazione dichiarative di “Condivisione schermo”

- Configurazione dichiarativa “File di configurazione dei servizi”

- Configurazione dichiarativa “Aggiornamento software”

- Configurazione dichiarativa delle impostazioni di “Aggiornamento software”

- Configurazione dichiarativa per la gestione dello spazio di archiviazione

- Configurazione dichiarativa “Iscrizione calendari”

- Glossario

- Cronologia revisioni del documento

- Copyright

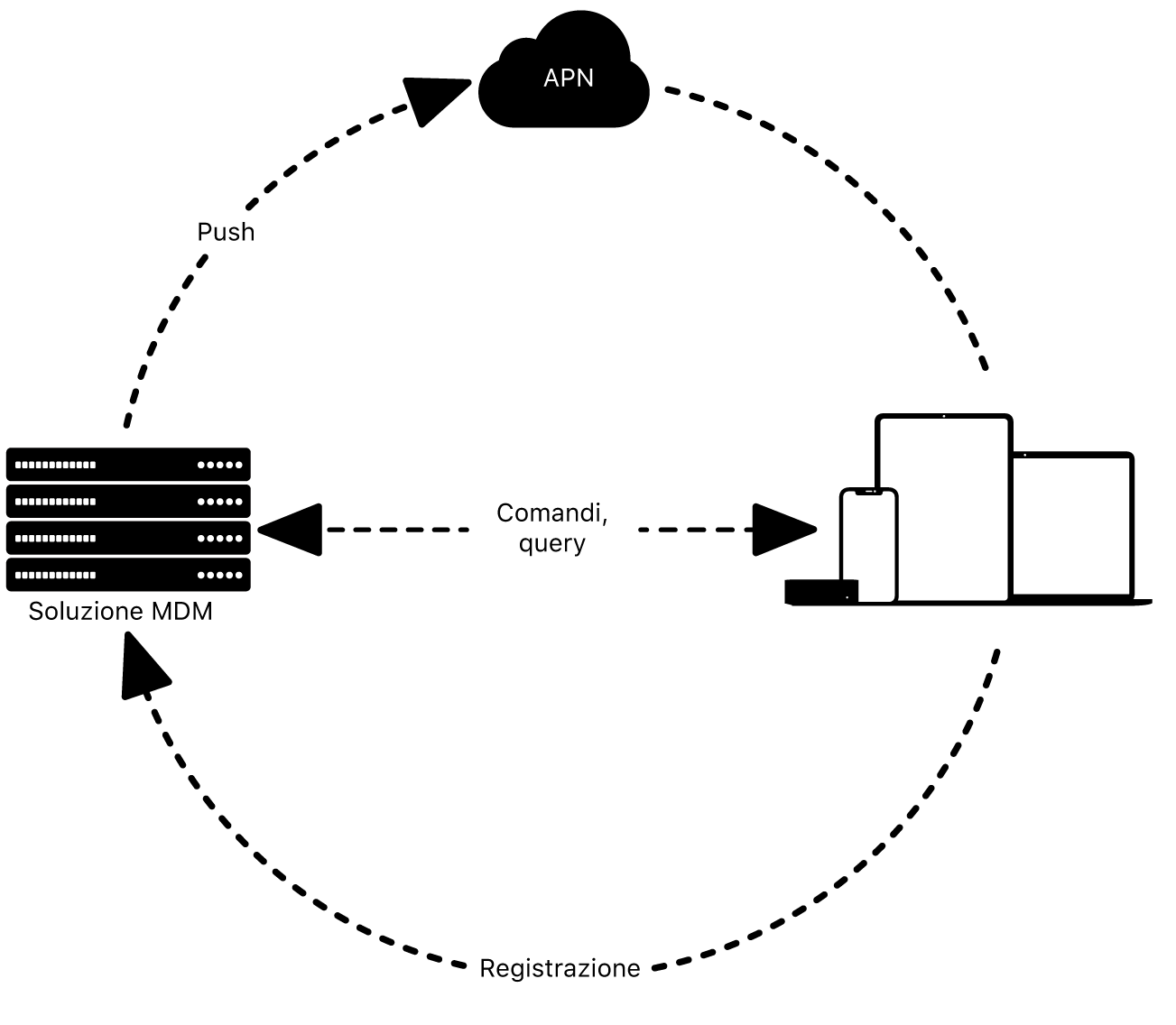

Configurare dispositivi perché funzionino con il servizio APNs

Le soluzioni MDM usano il servizio di notifiche push di Apple (APNs) per mantenere una comunicazione persistente con i dispositivi Apple sia sulle reti pubbliche sia su quelle private. Tramite APNs, i dispositivi Apple ricevono informazioni sugli aggiornamenti, le politiche MDM e i messaggi in arrivo. Le soluzioni MDM richiedono vari certificati, tra cui un certificato APNs per comunicare con i dispositivi, un certificato SSL per comunicare in modo sicuro e un certificato per firmare i profili di configurazione.

Per consentire ai dispositivi Apple di utilizzare APNs, devi abilitare il traffico di rete dai dispositivi alla rete Apple (17.0.0.0/8) direttamente o tramite un proxy di rete. I dispositivi Apple devono potersi collegare a porte specifiche su host specifici:

La porta TCP 443 viene utilizzata durante l’attivazione dei dispositivi e in seguito per il fallback se i dispositivi non riescono a raggiungere il servizio APNs sulla porta 5223

La porta TCP 5223 per comunicare con il servizio APNs

La porta TCP 443 o 2197 per inviare notifiche dalla soluzione MDM al servizio APNs

Per consentire tutto il traffico di rete dei dispositivi Apple sulla rete di Apple, potresti dover anche configurare il proxy web o le porte del firewall. In iOS 13.4, iPadOS 13.4, macOS 10.15.4 e tvOS 13.4 o versioni successive, il servizio APNs può utilizzare un proxy web se viene specificato in un file di configurazione proxy automatica (PAC).

Nota: Apple Vision Pro può ricevere notifiche push soltanto quando il dispositivo viene indossato ed è sbloccato.

Al servizio di notifiche push di Apple (APNs) sono applicati più livelli di sicurezza in corrispondenza degli endpoint e dei server. Eventuali tentativi di analisi o reindirizzamento del traffico fanno sì che il client, il servizio di notifiche push di Apple (APNs) e i server dei provider del servizio push contrassegnino la conversazione come compromessa e non valida. Tramite le notifiche push di Apple (APNs) non vengono trasmesse informazioni riservate o sensibili.

Suggerimento: quando crei i certificati APNs da utilizzare con MSM, prendi nota dell’Apple Account gestito (consigliato) o dell’Apple Account che utilizzi. Ne avrai bisogno al rinnovo dei certificati, operazione che devi effettuare ogni anno. Ricordati anche di aggiornare tutti i certificati utilizzati dalla soluzione MDM prima della loro scadenza. Per ulteriori informazioni, consulta l’Apple Push Certificates Portal.

Miglioramenti alla sicurezza per l’impostazione di notifiche push per i clienti MDM

Attualmente gli sviluppatori MDM possono avvalersi del servizio Apple Push Notification (APN) per creare una procedura efficiente per la creazione di certificati push per i propri clienti. Questo comporta la creazione e la sottoscrizione di una richiesta firma certificato (CSR) per ciascun cliente. Quindi, i clienti potranno utilizzare il CSR disponibile per ottenere un certificato dall’Apple Push Certificates Portal.

Nei prossimi mesi di quest’anno, l’Apple Push Certificates Portal richiederà che le CSR vengano firmate con l’algoritmo SHA2 per garantire una sicurezza maggiore. Per le CSR firmate con SHA1 non verranno rilasciati certificati. Per ulteriori informazioni sulle migliori pratiche, consulta Setting Up Push Notifications sul sito web Apple Developer.